コロナ禍のテレワークシフトで顕在化したVPNの問題。

スケーラビリティや通信経路に問題あるVPN。最近では複数の脆弱性の発見も

新型コロナウイルス感染症の拡大は、企業の「働き方」を世界レベルで変えてしまいました。緊急事態宣言に伴い一気にテレワークへとシフトした日本企業も多くあります。しかしこれによって、従来型の企業システムが抱える問題点も顕在化しました。その中でも特に重要なのが、VPNの問題です。

多くの企業は、外部から社内システムへの安全なアクセス手段として、VPNによる接続を提供しています。最近ではクラウドシフトが進み、クラウド上のSaaSを利用する機会も増えていますが、その場合でもいったん自社ネットワークにVPNで接続し、そこからクラウドサービスへとアクセスするケースが一般的です。しかしこのような接続方法には、大きく3つの問題があります。

第1はスケーラビリティの問題です。社外からのアクセスユーザーが限られていた時には顕在化しませんでしたが、最近のように社員の多くがリモートアクセスを行う状況ではVPNゲートウェイの処理能力が間に合わなく接続できない、帯域がいっぱいになり通信速度が遅い、といった問題が生じてしまいます。しかしVPNの暗号処理には大きな計算リソースが必要になり、回線増強も費用が高額になるため、全社員分をまかなえるだけの処理能力を確保するのは容易ではありません。

第2は通信経路の問題です。VPNを使用している企業のほとんどは、インターネットにアクセスする際もいったん自社ネットワークに接続し、そこからインターネットに出る設定になっています。そのため想定以上のトラフィックが発生し、社内ネットワークの帯域が逼迫するケースが多いのです。またこのようなアクセス方法ではクラウドサービスまでの経路はどうしても長くなり、遅延などの問題が発生します。その結果、Web会議などのツールが満足に使えないといった状況になりがちです。さらにリモートユーザーが海外におり、アクセス先のクラウドサービスがその国のリージョンにある場合では、いったん日本のVPNゲートウェイを経由してからアクセスすることになるため、極めて無駄の多い経路になってしまいます。

そして第3が脆弱性の問題です。VPNの脆弱性は2019年に相次いで発見されており、これらを悪用する攻撃も登場しています。その1つとして挙げられるのが、Pulse Connect Secure VPNの脆弱性です。JPCERT/CCもVPNの脆弱性に関する注意喚起を2019年9月に発しており、2020年3月にはPulse Connect Secure VPNの2つの脆弱性について情報を発信しています。例えば「CVE-2019-11510」という脆弱性を悪用された場合、認証を回避されて任意のファイルを読み取られる危険性があります。また「CVE-2019-11539」という脆弱性が悪用された場合には、コマンドインジェクション対策として実装されているセキュリティ機能がバイパスされ、第三者が任意のコマンドを実行できるようになると報告されています。

VPNの問題をすべて解決できるZTNA。いまこそゼロトラストに向けて踏み出すチャンス

このような状況の中、すでに米Googleでは在宅勤務にVPNを一切使用していない、と報じられています。しかし同社が「脱VPN」に踏み切ったのは、決して最近のことではありません。その背景には「ゼロトラスト・ネットワーク」への積極的な取り組みがあったのです。これからは「ゼロトラスト・ネットワーク・アクセス(ZTNA)」の確立が、多くの企業で重要な課題になっていくでしょう。

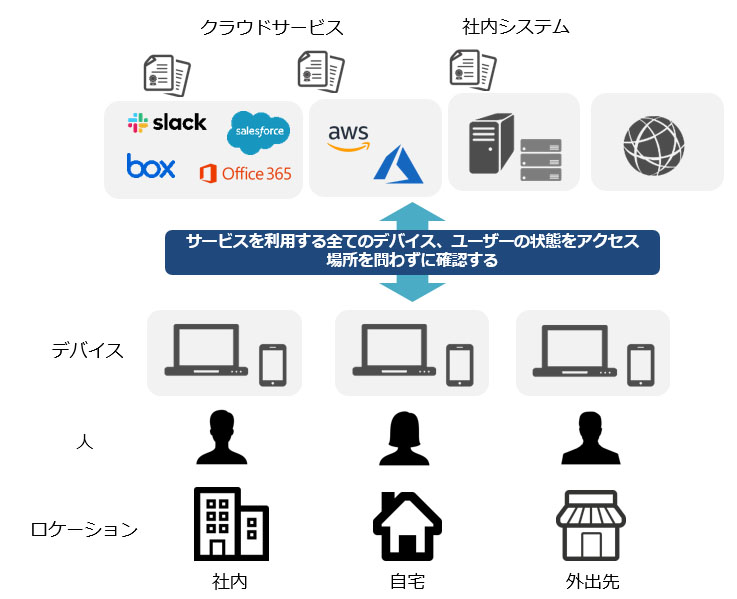

ではZTNAとは、具体的にどのようなものなのでしょうか。ZTNAには複数の実現方法がありますが、代表的なのはZTNAベンダーのクラウドサービスを経由し、そこでユーザーを認証した上でアクセス先へとつなぐ、というものです。つまりZTNAは、これまでVPNゲートウェイが担っていた役割を、ZTNAサービスが担うアクセス形態だと言えます。

これによりVPNの問題はすべて解決可能になります。まずセキュアな通信を行うための処理の大部分を、クラウドベースのZTNAサービスに任せることができるため、スケーラビリティを確保しやすくなります。今回のコロナ禍のようにリモートユーザーが急増した場合でも、即座に対応できるのです。

また主要なZTNAベンダーは多数のアクセスポイントを世界各地に設置しているため、アクセス経路も最適化できます。ユーザーは最寄りのアクセスポイントにアクセスし、そこから目的のクラウドサービスに接続することになるからです。VPNを使用する場合でも、スプリットトンネルの機能を利用してWeb会議やOffice 365などのクラウドサービスに直接通信させる、といった方法がありますが、ユーザーとクラウドサービスを直接接続するのはセキュリティ上のリスクがあります。ZTNAならこのようなジレンマも解消できます。

そして脆弱性を悪用した社内システムへの不正アクセスも防止しやすくなります。VPNでは社内に設置されたVPNゲートウェイの入り口をインターネットに開放しておく必要がありますが、ZTNAでは社内ネットワークへのアクセス元をZTNAサービスに限定できるからです。それ以外からのアクセスができないのであれば、脆弱性に対する攻撃も受けにくくなります。

これらに加え、アクセス制御ポリシーの一元管理が行いやすいことも、大きなメリットです。すべてのユーザー、すべてのサービスに関するポリシーを、単一のクラウドサービス上で設定できるため、拠点毎のポリシー管理は不要になります。管理の一元化は設定の漏れを回避する上で、重要なポイントとなります。

そしてもちろんのこと、ゼロトラストの考え方にもとづいたセキュリティモデルの推進も容易になります。ZTNAではすべてのアクセスを信用せず、必ずZTNAサービスで検証を行うからです。

ZTNAの機能を提供するサービスの1つが、Netskopeです。NetskopeはこれまでもCASB(Cloud Access Security Broker)や次世代SWG(Secure Web Gateway)の機能を提供してきましたが、2020年3月にはZTNAを実現する「Netskope Private Access」の国内提供を開始、そのアクセス先となる「Netskope NewEdge」も国内に設置しサービスを展開しています。これを活用することでZTNAだけではなく、CASBや次世代SWGの機能も利用できるため、「一石三鳥」の選択肢だと言えます。

ゼロトラストの考え方はこれからのセキュリティの基本となるものです。VPNの限界が見えた今こそ、ZTNAに取り組む絶好のチャンスなのです。

Netskopeとは?

クラウドサービスの安心・安全な利用を実現するセキュリティソリューションとして、企業での導入が進む「CASB(Cloud Access Security Broker)」。Netskopeは、グローバルでトップクラスの導入実績をもつ信頼性の高いCASBソリューションです。ユーザーの利便性を損なうことなく、クラウドサービスの可視化・コントロール・データ保護・脅威防御という4つの機能で、企業のセキュリティ対策の強化を支援します。

Netskopeが選ばれる理由

80,000種類以上のクラウドサービスの

リスクを可視化

80,000種類以上のクラウドサービスをトラッキングし、詳細な評価を提供する辞書機能を有しています。

SaaS / IaaS / Web

サービスに対応

Netskopeだけで、SaaS/IaaS/Webサービスのアクティビティの可視化とコントロール、脅威防御を実現します。

柔軟な4つの導入タイプ

クライアント端末にエージェントを導入するタイプやAPIで接続するタイプなど、複数の導入タイプを用意しています。

VPNに代わるリモートアクセスを

クラウドで実現

在宅環境や外出先からのあらゆるデータへのセキュアなリモートアクセスをクラウドで実現します。

| Netskope製品情報 | SaaS、IaaS、Webサービス環境に対して、1つのクラウドプラットフォームで強固なセキュリティ機能を提供します。また、クラウドベースのゼロトラストネットワークアクセス(ZTNA)ソリューション「Netskope Private Access」も新たに提供開始しました。 |

|---|---|

| 連携アプリ | Netskopeと各種クラウドサービスの連携を実現することで、さまざまな機能を利用することができます。 |

| 導入事例 | Netskopeは、企業規模問わずにさまざまなお客様にご活用いただいており、国内事例をご覧いただけます。 |

| セミナー・イベント | Netskopeをはじめとするクラウドセキュリティに関するセミナーやイベント出展に関するトピックをご案内しております。 |