リモートアクセスの主役だったインターネットVPN。

それぞれに一長一短があるインターネットVPNの2つの手法

新型コロナウイルスの感染拡大を受け、テレワークを導入する企業が増えました。しかし社外から社内システムにアクセスし、業務を遂行するという働き方が始まったのは、決して最近のことではありません。インターネットを介して社内システムを利用するという取り組みは、すでに2000年頃から始まっていました。これをセキュアな形で行うために利用されてきたのがVPNです。

VPNとは「Virtual Private Network」の略であり、複数ユーザーが共用する公衆回線で、専用線と同様のセキュアな接続を仮想的に実現するためのものです。VPNの実現方法としては、インターネット上でトンネリングや暗号化を行うことで第三者による盗聴・改ざんを防止する「インターネットVPN」と、MPLS(Multi-Protocol Label Switching)と呼ばれる技術によって通信業者が提供するプライベートなIP網を複数ユーザーが共用する「IP-VPN」の2種類があります。このうちテレワークなどのリモートアクセスで利用されるのは、インターネットVPNの方です。インターネットVPNは、利用するセキュリティプロトコルによって、さらに2種類に分けることができます。IPsecを利用する「IPsec-VPN」と、SSLを利用する「SSL-VPN」です。

IPSec-VNPのメリット・デメリット

IPsec-VPNは7層で構成されるネットワークプロトコルののうち、第3層である「ネットワーク層」に実装されます。そのため多様な上位プロトコルが利用できるという利点があります。また1対1での相互認証が必須となっており、高いセキュリティを確保しやすいという特徴もあります。その一方で、技術的に複雑で導入に手間がかかる、データセンター側だけではなくクライアント側にも専用の仕組みが必要、といった弱点も抱えています。そのため主として、導入対象を限定できる拠点間通信で利用されることが多いようです。

SSL-VPNのメリット・デメリット

これに対してSSL-VPNは、第5層にあたる「セッション層」に実装されます。使用するプロトコルはSSLだけであり、クライアント側はWebブラウザだけで利用可能です。このような簡潔さが受け、テレワークなどでリモートアクセスを行うための「定番」として、2000年代半ば頃から急速に利用が広がっていきました。現在でもテレワークでVPNを使用する場合、採用されているのはほとんどがSSL-VPNです。ただしSSL-VPNにも大きく2つの弱点があります。第1は、サーバー側の認証だけで通信が行えるためアクセス元となるクライアントの信頼性を十分に担保できず、セキュリティレベルが低くなるということ。第2は、IPsec-VPNに比べて速度が遅い、ということです。

つまり2種類のインターネットVPNには、それぞれ一長一短があるということになります。IPsec-VPNは高いセキュリティレベルを担保しやすいものの利用に手間がかかり、SSL-VPNは手軽に使えるもののセキュリティレベルや速度が低下しやすくなるのです。広く利用されてはいるものの、決定打とは言い難い手法なのです。

ゼロトラストセキュリティとNetskope Private Access(NPA)

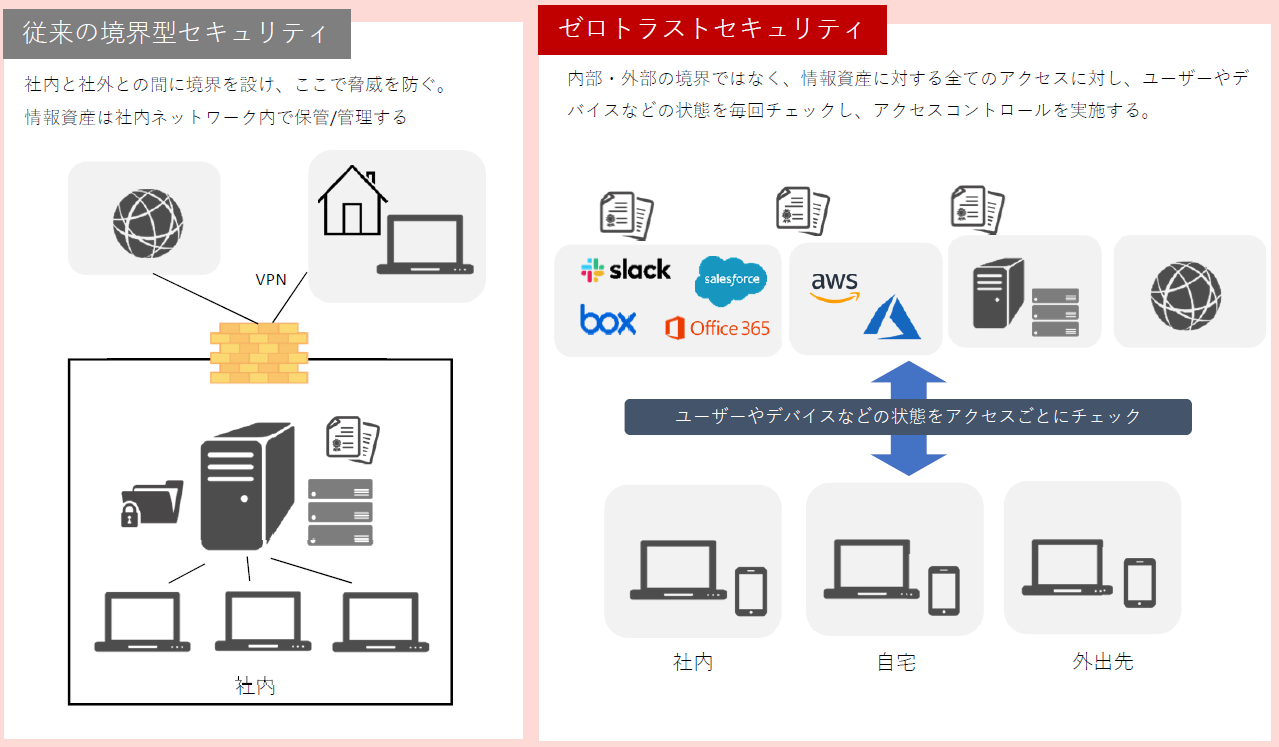

またデータセンターを地域別に複数保有している企業では、ユーザーが利用するシステムに合わせて、VPNの接続先を意識的に変えなければならないという問題もあります。さらに、VPNの基本的な考え方は「社内ネットワークを仮想的に延長することでセキュアな領域を社外に拡大する」というものなので、近年注目が高まっている「ゼロトラストセキュリティ」の考え方にはそぐわないという指摘もあります。ゼロトラストセキュリティでは、社内ネットワークの内か外かに関わらず、すべてのものの信頼性を疑うことが基本になるからです。

これらに加え、利用が広がっているクラウドサービスでは、利用が難しいという課題にも直面しています。そのため社内のセキュリティ基準を満たすことを目的に、社外からクラウドアクセスする場合でもVPNでいったん社内のデータセンターに接続し、そこからクラウドサービスにつなぐといった方法を採用する企業も多いようです。この場合にはデータセンターの負荷が増大し、機器やネットワーク帯域の増強のため、追加投資が必要になるケースも少なくありません。

では今後、リモートアクセスをどのように実現するのが適切なのでしょうか。この問いへの回答として提示したいのが、Netskope社が提供する「Netskope Private Access(NPA)」の活用です。

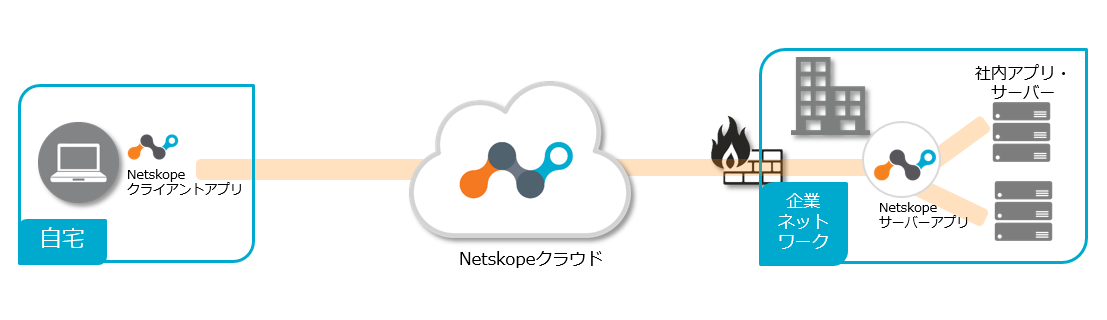

これは、オンプレミスシステムとパブリッククラウドの両方をカバーした、ハイブリッド環境のリモートアクセス手段を提供するサービスです。リモートユーザーはNetskope社が提供する「Netskope Edge」に接続するだけで、そこから複数のシステムやサービスにシームレスにアクセスできるようになります。NPAは暗号化通信を行うため、VPNと同様に通信経路上の盗聴・改ざんを防止できます。また、アクセスするデバイスは会社が認可した管理デバイスか否かのチェックがされるため、VPN以上のセキュリティを確保可能です。

このサービスを利用するには、ユーザー端末側にNetskopeクライアントを導入する必要があります。Netskopeクライアントは、Netskope社が提供するCASBやSWGと共通のものになっているため、これらの機能を統合した形で利用することも可能です。またデータセンターやパブリッククラウド側には「Netskopeパブリッシャー」を導入する必要がありますが、VPN装置を設置する必要はありません。

このようにNPAは、インターネットVPNを超える利便性、データセンターの負荷軽減、ゼロトラストセキュリティに対応した高いセキュリティレベルを実現できます。今後はVPNからNPAへの移行も増えていくのではないでしょうか。

Netskopeとは?

クラウドサービスの安心・安全な利用を実現するセキュリティソリューションとして、企業での導入が進む「CASB(Cloud Access Security Broker)」。Netskopeは、グローバルでトップクラスの導入実績をもつ信頼性の高いCASBソリューションです。ユーザーの利便性を損なうことなく、クラウドサービスの可視化・コントロール・データ保護・脅威防御という4つの機能で、企業のセキュリティ対策の強化を支援します。

Netskopeが選ばれる理由

80,000種類以上のクラウドサービスの

リスクを可視化

80,000種類以上のクラウドサービスをトラッキングし、詳細な評価を提供する辞書機能を有しています。

SaaS / IaaS / Web

サービスに対応

Netskopeだけで、SaaS/IaaS/Webサービスのアクティビティの可視化とコントロール、脅威防御を実現します。

柔軟な4つの導入タイプ

クライアント端末にエージェントを導入するタイプやAPIで接続するタイプなど、複数の導入タイプを用意しています。

VPNに代わるリモートアクセスを

クラウドで実現

在宅環境や外出先からのあらゆるデータへのセキュアなリモートアクセスをクラウドで実現します。

| Netskope製品情報 | SaaS、IaaS、Webサービス環境に対して、1つのクラウドプラットフォームで強固なセキュリティ機能を提供します。また、クラウドベースのゼロトラストネットワークアクセス(ZTNA)ソリューション「Netskope Private Access」も新たに提供開始しました。 |

|---|---|

| 連携アプリ | Netskopeと各種クラウドサービスの連携を実現することで、さまざまな機能を利用することができます。 |

| 導入事例 | Netskopeは、企業規模問わずにさまざまなお客様にご活用いただいており、国内事例をご覧いただけます。 |

| セミナー・イベント | Netskopeをはじめとするクラウドセキュリティに関するセミナーやイベント出展に関するトピックをご案内しております。 |