最近では企業でもSaaSの活用が広がっており、複数のサービスを併用するケースも増えてきました。例えばメールやグループウェアはOffice 365、CRMやMA(Marketing Automation)はSalesforce、ファイル共有はBox、といった使い分けを行っている企業も、決して珍しくはありません。

このような環境では、SaaSのセキュリティポリシーも徹底していく必要があります。しかしこれは簡単ではありません。アクセス権限や各ユーザーが利用可能な機能などをサービス毎に設定する必要があり、手間がかかるからです。またサービスによっては、十分なセキュリティ機能を装備していないことや、データ漏洩や消失に関する保証がないことも、少なくありません。

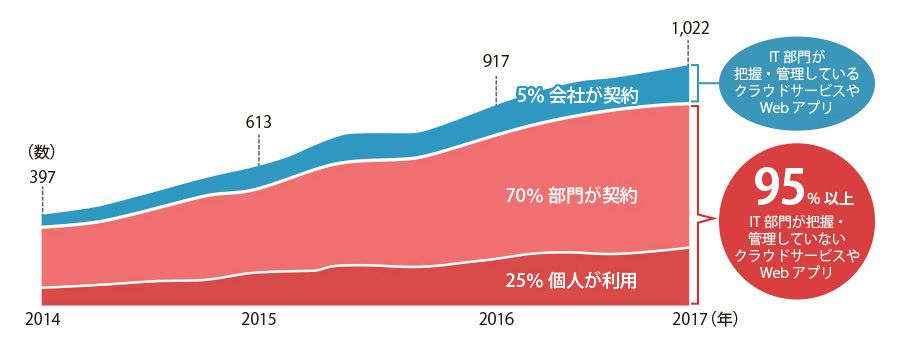

SaaSがシャドーITとして使われることが多いのも、大きな問題です。SaaSは簡単に導入できるため、IT部門を介さずエンドユーザー部門が自ら契約することも少なくないのです。しかしこうなってしまうと、IT部門の統制はまったく効かなくなってしまいます。IT部門が利用の実態を把握しているクラウドサービスはわずかに5%弱で、95%以上が、IT部門の知らないところで利用されているという調査結果もあります(※1)。十分なセキュリティリテラシーを持たない従業員がサービス選定を担当した場合には、セキュリティに問題があるサービスを選んでしまう危険性もあります。

※1: 「Growth in cloud services usage in the enterprise」Average number of cloud services in use Netskope Cloud Report.2014-2017

IT部門が管理・把握しているクラウドサービスや

Webアプリはわずか5%

さらに、企業で利用しているSaaSと同じものを、個人が使っているケースもあります。例えば会社でBoxやDropboxを使用し、個人でもこれらを使っているという状況は、ごく当たり前のように見受けられます。この場合、たとえ社内からアクセス可能なSaaSを制限したとしても、個人契約したサービスに機密ファイルをアップロードすることで、情報が漏洩するというリスクが発生します。

今後最も重要なセキュリティテクノロジーになる

CASBとは

「SaaS利用が当たり前」の時代には、セキュリティ確保にも新たな手法が必要です。このニーズに対応するために登場したのが「CASB(Cloud Access Security Broker:キャスビー)」です。

CASBは米ガートナーが2012年に初めて提唱したコンセプトであり、その基本的な考え方は「ユーザーと複数のクラウドプロバイダーの間に単一のコントロールポイントを設け、ここでクラウド利用の可視化や制御を行うことで、全体として一貫性のあるポリシーを適用できるようにする」というものです。その重要性は提唱したガートナー自身も高く評価しており、2016年6月に米国メリーランド州で開催した「ガートナー セキュリティ&リスク・マネジメント サミット2016」では、注目すべき情報セキュリティテクノロジーの筆頭に挙げられています。

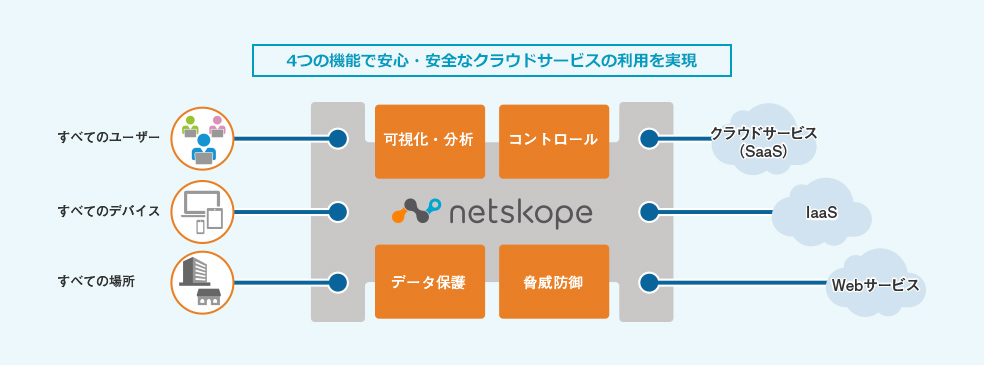

ガートナーの定義によれば、CASBには大きく4つの機能があります。 社内ユーザーがどのようなSaaSを使っているのかをIT管理者が監視できるようにする「可視化(ディスカバリー)」、アクセス権限の逸脱や機密情報の持ち出しをチェック/ブロックする「データセキュリティ」、セキュリティに関する基準やポリシーを満たしていることを監査する「コンプライアンス」、セキュリティ脅威の検出/分析や防御を行う「脅威防御」です。

可視化・分析

自社で利用されているすべてのクラウドサービス(SaaS)とIaaSを検出・可視化し、Netskope社独自の安全評価基準に基づくリスク評価を数値で提示。SaaS/IaaS/Webサービスでのアップロードやダウンロードといったユーザーのアクティビティを詳細に可視化します。

コントロール

詳細に解析された通信のコンテキスト情報(ロケーションやアクティビティ)に基づき、通信のブロック、アラート通知などの制御を実行します。1つのセキュリティポリシーで、SaaS/IaaS/Webサービスのコントロールが可能。

データ保護

企業の機密情報を定義することで、キーワードや多数の識別方法で、精度の高いDLP(情報漏えい対策)を実施。

脅威防御

クラウドサービスに潜んでいるマルウェアやランサムウェアを検知し、隔離。また、共有アカウントの利用、データのコピー、大量データのダウンロードといった異常値を検出します。

このような機能を実現できれば、複数のSaaSを併用した環境でもセキュリティポリシーを徹底しやすくなり、シャドーITの問題も解決できます。その結果、SaaSを介した情報漏えいも防止しやすくなるはずです。

CASBソリューション導入選定時に

チェックしたいポイント

すでにCASBソリューションを提供するベンダーも、複数登場しています。では実際にCASBソリューションを導入する時には、どのような観点から選択を行うべきなのでしょうか。

CASBソリューションの選択でまず注目したいのが、どのような「アーキテクチャ」を採用しているかです。CASBの基本的な機能は、SaaSに関する情報を収集し、その情報にもとづいてユーザーの利用を制限するということです。この時、どこから情報を収集し、どのようにして利用制限を行うのかが重要になります。

利用制限の方法としては、大きく3種類のアプローチが考えられます。

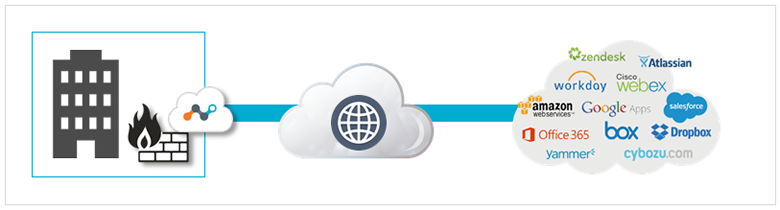

第1は、クラウドサービスとしてゲートウェイを用意し、そこを通過するトラフィックから情報を収集、必要に応じてゲートウェイで通信を遮断するという方法です。社内からの利用のように、ユーザーからの全てのアクセスを特定の場所(この場合はCASBゲートウェイ)に集約できる場合には、最もシンプルで効果的なアプローチになります。

第2はユーザーが使用するデバイスにエージェントをインストールし、管理・制御を行うSaaSへの通信をNetskope経由にし、ここで情報収集や制御を行うという方法です。モバイルデバイスでは特定のゲートウェイにトラフィックを向けることが難しい場合がありますが、エージェント型であればこの問題を解決できます。

そして第3が、各SaaSのAPIを通じて、情報収集や制御を行うという方法です。APIを提供していないSaaSには適用できませんが、各SaaSに蓄積された情報のスキャンや操作が可能になるため、よりきめ細かいコントロールが実現できます。例えば、CASB導入前に機密情報がSaaSに保存されていた場合でも、それをスキャンして削除する、といった対応が行なえます。

これら3種類のアプローチは、いずれも一長一短があります。そのためユーザーの利用状況や使用するSaaSに合わせて、使い分けや組み合わせが必要になります。

漏れのない管理を容易にするCASBソリューションとは

もう1つ着目すべきなのは、どれだけ幅広いSaaSとデバイスに対応しているのかということです。ユーザーがアクセスしているSaaSに関するリスク情報がなければ、それを遮断すべきか否かの判断が行なえません。リスク情報のないSaaSを一律的に遮断するという方法もあるかもしれませんが、それではユーザーの利便性を必要以上に削いでしまう危険性があります。デバイスに関しても、特定のものにしか対応していなければ、管理の漏れが生じる危険性があります。

これらの観点からお薦めしたいのが、「Netskope」というソリューションです。これを提供するNetskope社は2012年に設立された新興企業ですが、すでに数多くの顧客を獲得しており、最大規模の顧客では100万ユーザー規模で利用されています。また幅広いクラウドベンダーとのパートナーシップも積極的に展開しており、Office 365を提供するマイクロソフト社からは「Gold Cloud Productivity Competency」の認定を受けています。

CASBと併用したいSWG

インターネット利用全体を見渡した場合には、CASBだけでは不十分です。CASBはユーザーとクラウドサービスとの間にブローカーとして介在し、アクセス対象となるクラウドサービスの機能をきめ細かくコントロールできます。しかし保護対象となるのはMicrosoft Office 365やBoxといったSaaSがメインであり、対象となるアクセス先以外へのアクセスは、基本的に制御しません。そのため従来から存在する一般的なWebアクセスに関しては、スルーされてしまうのです。

NetskopeはCASBのほかに、SWGの機能を統合された形で提供しているので、ユーザーがインターネット上のどのサイト、どのサービスにアクセスする場合でも、一貫性のある安全性確保が可能になります。WebサイトへのアクセスはSWG、SaaSへのアクセスはCASB、といった使い分けをする必要がなくなるのです。これによって管理者の負担は大幅に軽減します。また一般ユーザーにとっても、両者の違いを意識するする必要がなくなり、安全なインターネット利用をシンプルに行えるようになります。

SaaS/IaaS/Webアプリの利用状況・実態を

可視化しませんか?

- 「どのようなSaaS/IaaS/Webアプリを利用しているのか把握したい」

- 「個人アカウントで利用されていないか確認したい」

- 「セキュリティリスクのあるクラウドサービスを把握したい」

このようなお悩みはありませんか?

サイバネットでは、企業・団体で利用されているクラウドサービス(SaaS / IaaS / Webアプリ)の利用実績ならびに利用実態の詳細を可視化したレポートを無料でご提供するサービスを期間限定で実施中です。