危険性が高い旧型VPN機器の利用

他人事とはいえないゲームメーカーのインシデント

2020年11月4日、アーケードゲームやコンシューマーゲームの開発・販売を行うゲームメーカーが、第三者による不正アクセスによって障害が発生したことを発表しました。当初は不正アクセス行為のみで顧客情報の流出は確認されていないという内容でしたが、その翌日には海外のテックメディアがランサムウェア感染の可能性を指摘。さらに2020年11月12日には9件の個人情報と企業情報の流出が確認され、11月16日には不正アクセスによる情報流出に関するお知らせとお詫びが公表されました。

その後、外部専門家によるセキュリティ監督委員会を複数回開催し、2021年4月13日に「不正アクセスに関する調査結果のご報告【第4報】」※1を公表。その中で不正アクセスの内容と、流出した個人情報が累計15,649人分であったことが明らかにされました。

このケースは発覚した当初から、被害企業が著名企業であることや、ランサムウェアによる「二重脅迫型」犯罪ということもあり、テックメディアだけではなく一般メディアでも大きく取り上げられることになりました。犯行グループはデータを暗号化したのみならず、盗んだ情報をネットに暴露すると脅し、被害企業に対し約11億円に上る身代金を要求したというのです。しかし被害企業側は警察に相談した上、攻撃者との交渉を行わなかったため、身代金の金額を確認していないと述べています。

ではなぜこのようなインシデントが発生してしまったのでしょうか。前述の「不正アクセスに関する調査結果のご報告【第4報】」によれば、2020年10月に北米現地法人が保有していた予備の旧型VPN装置がサイバー攻撃を受け、そこから社内ネットワークに侵入されたと説明されています。新型コロナウイルス感染症拡大に伴いネットワーク負荷が増大し、これへの緊急対応として旧型VPN機器を使った結果、これがサイバー攻撃のターゲットになってしまったのです。

同じようなリスクに直面している企業や組織は、他にも数多く存在すると考えられます。コロナ禍に伴うテレワークシフトは多くの企業で行われており、これによってそれまで使っていたVPN機器の処理能力が逼迫し、増強せざるを得なくなった企業が数多く存在するからです。その中には社内に残っていた旧型VPN機器を復活させて、その場をしのいだケースも少なくないはずです。

今回のようなケースは決して他人事ではないのです。

脚注

※1 https://www.capcom.co.jp/ir/news/html/210413.html

VPNの限界とゼロトラスト時代の新しいアプローチ

現在でも多くの企業が使っているVPNですが、その脆弱性は以前から指摘されていました。技術的には安全だと考えられるものの、適切な運用が行われていないVPN機器が存在することで、サイバー攻撃のターゲットになると警告されてきたのです。また古くなったVPN機器の中には、最新のセキュリティパッチが適用されておらず、セキュリティホールが生じていることも少なくありません。緊急対応とはいえ、古いVPN機器をそのまま使ってしまうのは、かなり危険な対応だったと言えます。

では最新のVPN機器を適切な設定で利用すれば、問題は解決するのでしょうか。実は必ずしもそうとはいえません。VPNはインターネット上でやり取りされる通信を暗号化し、専用線のように使うことで、社内ネットワークを社外にも延伸するための技術です。そのためいったんVPNで接続できれば、そこから先は社内ネットワークと同じように行動できます。つまりVPNさえ突破してしまえば、攻撃者はかなりの自由度で社内システムにアクセスできるというわけです。

そもそもVPNは、すでに限界が来ていると言われる「境界型セキュリティ」のための技術です。「境界型」から「ゼロトラスト型」へとセキュリティをシフトすべき現在において、今後も継続して使うべきか否かを、根本から問い直すべき存在だと言えるでしょう。もちろん社外から社内システムにアクセスしたいというニーズは、テレワーク化によって以前よりも高まっています。VPNに代わるより安全なアクセス手段の提供を考えるべきです。

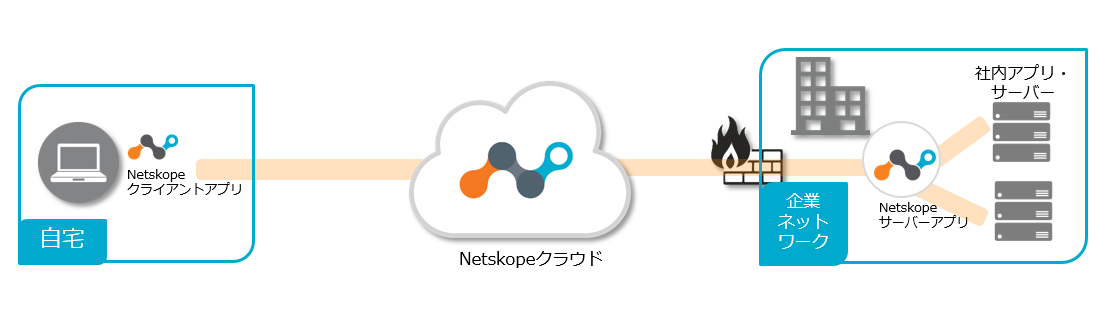

その1つとして挙げておきたいのが「Netskope Private Access(NPA)」です。これは社内ネットワークに対する外部からのセキュアなアクセスを、クラウドサービスとして提供するものです。VPN機器を使用しないため導入・管理が用意なだけではなく、パッチ漏れによるセキュリティホールの発生も抑止しやすくなります。また一般的なVPNとは異なり、ネットワーク単位ではなくアプリケーション単位でのアクセス制御を行う仕組みになっているため、仮にサイバー攻撃者がここでの認証に成功したとしても、アクセス先を制限することが可能です。ユーザー毎、端末毎、情報資産毎にアクセス制御をきめ細かく行う「ゼロトラスト」の考え方に、マッチしたアクセス手段だと言えます。

さらにNetskopeであれば、SaaSなどを安全に使うためのCASBや、Webサイトへの安全なアクセスを可能にするSWGの機能も用意されています。これらの機能を利用する場合でもクライアントソフトウェアは共通なので、端末管理者の負担も軽減できます。

繰り返しになりますが、他社で発生したセキュリティインシデントは、決して他人事ではありません。同様の方法を使っているのであれば、いずれは自分たちにも同じインシデントが降りかかる可能性があると考えるべきでしょう。このようなリスクを回避するには、これまでに発生したインシデントを「他山の石」とすべきなのです。

Netskopeとは?

クラウドサービスの安心・安全な利用を実現するセキュリティソリューションとして、企業での導入が進む「CASB(Cloud Access Security Broker)」。Netskopeは、グローバルでトップクラスの導入実績をもつ信頼性の高いCASBソリューションです。ユーザーの利便性を損なうことなく、クラウドサービスの可視化・コントロール・データ保護・脅威防御という4つの機能で、企業のセキュリティ対策の強化を支援します。

Netskopeが選ばれる理由

80,000種類以上のクラウドサービスの

リスクを可視化

80,000種類以上のクラウドサービスをトラッキングし、詳細な評価を提供する辞書機能を有しています。

SaaS / IaaS / Web

サービスに対応

Netskopeだけで、SaaS/IaaS/Webサービスのアクティビティの可視化とコントロール、脅威防御を実現します。

柔軟な4つの導入タイプ

クライアント端末にエージェントを導入するタイプやAPIで接続するタイプなど、複数の導入タイプを用意しています。

VPNに代わるリモートアクセスを

クラウドで実現

在宅環境や外出先からのあらゆるデータへのセキュアなリモートアクセスをクラウドで実現します。

| Netskope製品情報 | SaaS、IaaS、Webサービス環境に対して、1つのクラウドプラットフォームで強固なセキュリティ機能を提供します。また、クラウドベースのゼロトラストネットワークアクセス(ZTNA)ソリューション「Netskope Private Access」も新たに提供開始しました。 |

|---|---|

| 連携アプリ | Netskopeと各種クラウドサービスの連携を実現することで、さまざまな機能を利用することができます。 |

| 導入事例 | Netskopeは、企業規模問わずにさまざまなお客様にご活用いただいており、国内事例をご覧いただけます。 |

| セミナー・イベント | Netskopeをはじめとするクラウドセキュリティに関するセミナーやイベント出展に関するトピックをご案内しております。 |