株式会社エス・エム・エスさま OneLoginでADと連携した

- Active Directoryと連携したG SuiteのIDアクセス管理・セキュリティ強化をOneLoginで実現

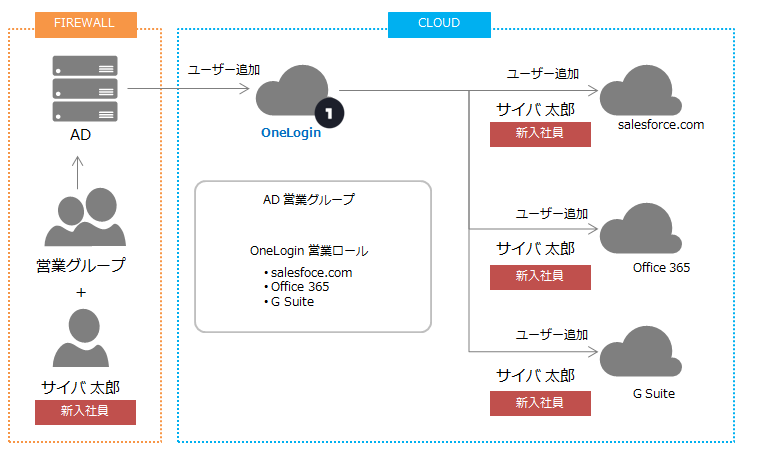

- OneLoginのプロビジョニング機能で、入退職・異動時のアカウント追加・削除・変更作業を効率化

エス・エム・エスの事業概要

株式会社エス・エム・エス(以下、同社)は、「高齢社会に適した情報インフラを構築することで価値を創造し社会に貢献し続ける」をミッションに掲げ、高齢社会を介護・医療・キャリア・ヘルスケア、シニアライフ、海外の6つと捉え、「高齢社会×情報」を切り口にした40以上のサービスを開発・運営。例えば「介護」では、介護事業者向け経営支援「カイポケ」により、ICT活用による介護事業者の経営・業務の効率化や働き方改革をサポートしている。

同社ではIDaaS製品「OneLogin」を用いて、Active Directoryと連携したG SuiteなどのクラウドサービスのIDアクセス管理を実現している。その導入背景と活用法・効果について、同社経営インフラ部 システム企画グループ 佐伯氏、吉田氏、松田氏にお話を伺った。

G Suite導入をきっかけにIDアクセス管理を見直すことに

同社ではメールシステムをオンプレミスのOutlookからG Suiteに移行するタイミングで、メールサーバーはLDAP、PCはActive Directory(以下、AD)、業務系やSFA/CRMなどのクラウドサービスは個別管理と、バラバラだったIDアクセス管理を見直すことにした。

Windowsベースで構築されたオンプレミスシステムに関してはADでアクセス制御を集中的に行えるため、IDアクセス管理の徹底も容易だが、G SuiteなどのクラウドサービスはそれぞれのサービスでIDアクセス管理が必要となるため、運用負荷が増大する。同社のグループ会社も含めるとG Suiteでは1,000以上のアカウントが必要となるため、メンテナンス負荷が想定された。

そのため同社では、G SuiteとADを連携して管理することを決めたが、パスワードまで同一にしてしまうとセキュリティリスクが生じてしまうこともあり、統合するIdentity Provider(以下、IdP)が必要だと考えたという。G SuiteとIdPの間ではパスワードのやり取りが行われないため、非常に安全な方法だからだ。

OneLoginを選んだ3つの理由

クラウドサービスのIdPを調査した結果、下記3つの理由によりOneLoginの導入を決めた。

理由①:プロビジョニング機能でIDアクセス管理を効率化

OneLoginにはADのアカウント追加・変更・削除のイベントと、クラウドサービスのアカウント管理とをリアルタイムに自動連携する「プロビジョニング」という機能がある。例えば、退職にともないADのアカウントを削除すれば、自動的にOneLoginのアカウントと割り当てられている各クラウドサービスのアカウントが一括削除されるため、削除漏れがなくなる。

さらにG SuiteやSalesforce.com、Boxなど主要なクラウドサービスでは、アプリケーションのライセンスアサインやADの属性情報をクラウドサービスに渡したり、属性情報を利用した人事異動の際のアクセス権の変更までをも自動化したりできる。同社では日頃、入退職や異動に伴うアカウント管理に悩まされていたので、このプロビジョニング機能は非常に魅力的だったという。

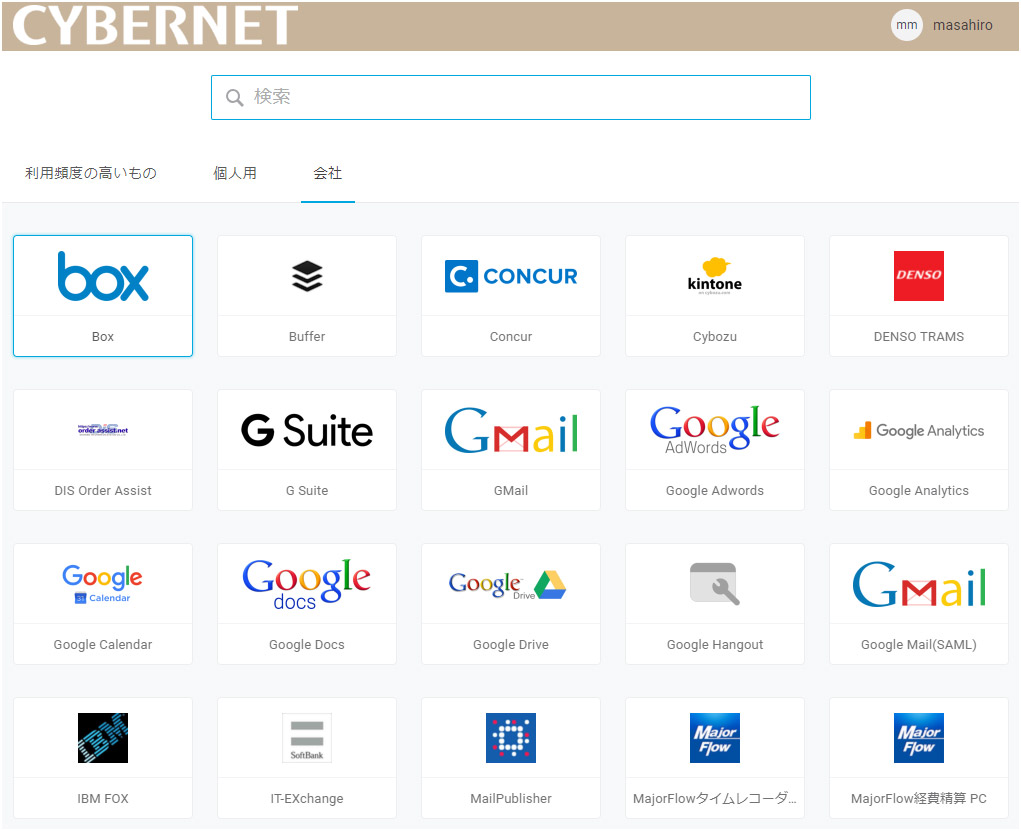

理由②:対応するクラウドサービス・Webアプリケーションが多い

OneLoginは数多くのクラウドサービスが採用するSAML(Security Assertion Markup Language)による認証連携をサポートしている。これに加え、ベーシック認証やフォームベース認証への入力代行機能も装備しており、OneLogin Appカタログには約5,000以上のクラウドサービスやWebアプリケーションの設定テンプレートが登録されている。管理者はOneLoginに追加したいクラウドサービスをAppカタログで検索して登録するだけで簡単にシングルサインオンを実現できる。

「オンプレのアプリケーションからクラウドサービスに時代が流れているため、OSのアプリケーションを選択するよりも、ブラウザの“お気に入り”を選択する機会が確実に増えています。そのため、クラウドサービスの入り口を1つにするアプリポータルが主流になると考えています。その点、OneLoginは対応しているクラウドサービス・Webアプリケーションの数が多いのは利点でしたね。」と佐伯氏は補足する。

OneLoginポータル:OneLoginがクラウドサービスやWebアプリケーションのポータル機能を担う

※画像はサイバネットが用意したイメージです

理由③:将来的にADなしでIDアクセス管理を実現したい

現在はADを主体にIDアクセス管理を行っているが、ADのメンテナンス自体にも運用負荷がかかることもあり、将来的にはクラウドサービスのIdPに集約していきたいと考えている同社。OneLoginには、OneLoginをクラウドベースのLDAPディレクトリとして使用することができる「Virtual LDAP」や、ADを利用することなくWindows 10およびMacのユーザー・デバイスの一元管理が可能になる「OneLogin Desktop」がオプション機能として提供されていることも、将来を見据えると導入の後押し材料になったという。

日本語マニュアルも充実しており、スムーズに導入できた

OneLoginの導入を決めた同社では早速、G SuiteとAD連携テストを実施するためOneLoginのAD Connector(AD C)を導入することになった。ADCとはADとOneLoginの連携に必要なコネクターで既存のADサーバーに導入できるので、サーバー等を追加する必要はない。

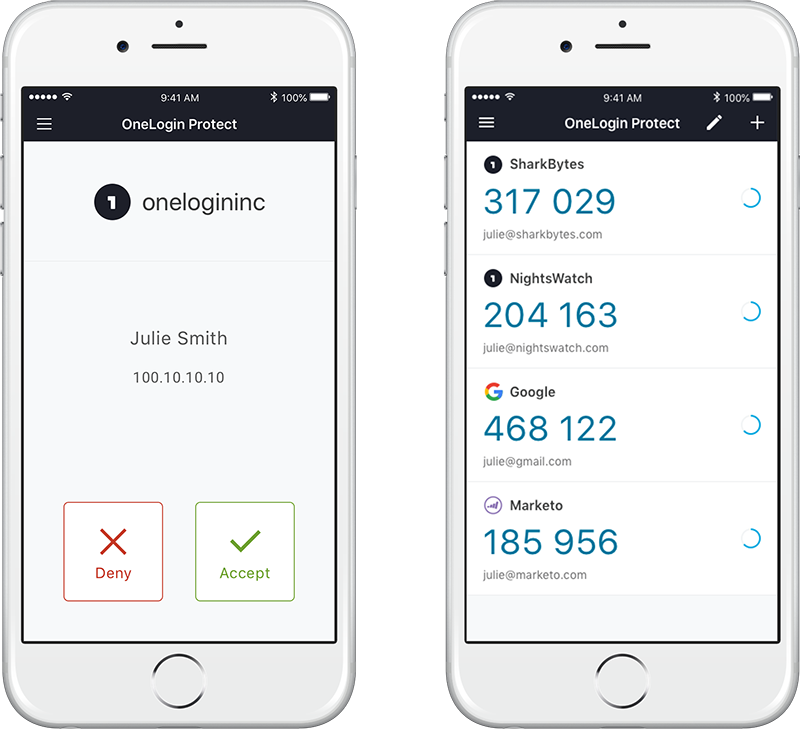

さらに同社ではセキュリティ強化のため、OneLoginの認証強化とアクセスコントロールの機能を利用することにした。ID・パスワードさえあれば、OneLoginにログインできる一方、第三者によるID・パスワードの不正利用も懸念されるからだ。予め指定したIPアドレスからのみOneLoginへのアクセスを許可し、それ以外からのアクセスにはOneLoginプロテクト(ワンタイムパスワードやプッシュ通知など)による多要素認証を経ないと認証完了できないようにしている。このOneLoginプロテクトの導入は、副次的な効果として、ITリテラシーの底上げのいい刺激になったという。

AD ConnectorやOneLoginプロテクトの導入はサイバネットから提供される日本語マニュアルを参照しながら、自力で設定できたという。何かトラブルが起こっても、サイバネットのサポートは「弊社環境でも問題が再現できたので、これから開発元に問い合わせます」と開発元にサポートを丸投げすることがなく、技術力の高さを感じて安心したとも話してくれた。

今後の展開

OneLoginの「プロビジョニング」機能を利用したことで、異動や入退職にともなうG SuiteやOffice 365のアカウント管理を効率的に実施できているという。また、ADで管理できなかったMacのユーザー管理をOneLogin Desktopオプションで実現しようと現在検証中だ。

さらに、今後新しく導入するクラウドサービスはOneLoginによるIDアクセス管理が前提となるが、OneLogin導入前から利用していたクラウドサービスは順次OneLoginにまとめていく予定だ。同社では、クラウドサービスを導入する前にCASB製品Netskopeのスコアリング(CCI)機能を利用して、クラウドサービス自体のセキュリティスコアをチェックしている。スコアがあまりにも低かったら、口頭注意・申請棄却・代替サービスの提案などを実施しているという。

最後に、これからIDaaS製品を検討する方へのメッセージをお願いした。

「入退職や異動の際に、クラウドサービスごとにIDアクセス管理をするのは非常に手間がかかります。社内利用のクラウドサービスが増える前に、早くOneLoginのようなIDaaS製品を導入しておいたほうがよいですね。そうすれば、脱オンプレ化を推進するための足掛かりになりますし、シャドーITを巻き取るインセンティブにもなります。実際に部門で導入したクラウドサービスのIDアクセス管理は手間がかかるので、OneLoginに統合してほしいといった声もありました。」

株式会社エス・エム・エス: https://www.bm-sms.co.jp/

関連ページ: