リスクの高いログインを検出して対応

標準の多要素認証(MFA)は、静的ルールを使用し、ユーザーがアプリケーションにログインするたびに認証を要求します。ただし、これはユーザーエクスペリエンスに影響を与える可能性があり、スピアフィッシングやパスワードスプレー攻撃などの、より高度な脅威から常に効果的に組織を保護するわけではありません。

OneLogin SmartFactor Authenticationは、多要素認証(MFA)機能を活用し、より強固な認証の仕組みを構築いただけるパッケージのオプション製品です。

OneLoginご利用時に既存のセキュリティ機能に加え、さらにセキュリティレベルを高める5つのセキュリティ機能を提供しております。

SmartFactor認証の仕組み

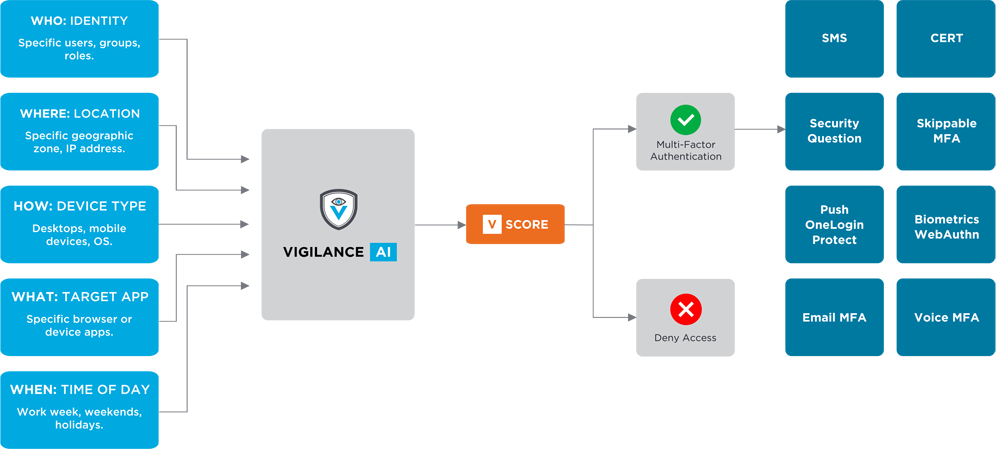

OneLoginのSmartFactor 認証は、機械学習を使用して、場所、デバイス、ユーザーの行動などの幅広い入力を分析し、リスクスコアを計算して、ログイン試行ごとに行う最も適切なセキュリティアクションを決定します。算出されたリスクのレベルに応じて、SmartFactor 認証は、ログインに必要な認証要素を調整します。

SmartFactor Authentication 5つのセキュリティ機能

リスクベース認証(Smart MFA)

OneLoginのリスクベース認証を利用すれば、機械学習の仕組みを利用してリスクレベルに応じてユーザーの認証の仕組みを変更することができます。これにより、不審なログインを検出・対処することが可能です。

例えば、ユーザーのログインの際に多要素認証の利用を強制するポリシーを適用している場合に、ユーザーが普段と同じIPアドレス・ブラウザー・OSを利用していると判断すると、すなわちリスクレベルが低いと判断しユーザーのログインの際に多要素認証を求めません。もちろんユーザーが普段と異なるIPアドレスからアクセスしてきた場合は多要素認証を強制します

OneLoginのリスクベース認証は以下の情報を元にリスク計算を行います。

| ネットワーク |

・IPアドレス評価情報 ・Alien Valueによる脅威情報 ・Project HoneyのIPブラックリスト ・Torネットワークアクセス ・ブラックリスト化されたIPアドレス ・アクセス履歴のないIPアドレス |

|---|---|

| デバイス |

・新しいデバイス ・OS種別 ・新しいOS/ブラウザ ・利用頻度の低いOS/ブラウザ |

| 位置情報 |

・ブラックリスト化された国からのアクセス ・過去アクセスのない国または都市からのアクセス |

| 時間 |

・普段と異なる時間 ・普段と異なるユーザーの動作 ・離れた拠点からの連続アクセス |

また、リスクベース認証はOneLogin標準の多要素認証に留まらず、OneLoginがサポートする3rd Partyの多要素認証ソリューションとも連携して利用可能です。

| OneLogin Protect | Duo Security | Yubico Yubikey |

|---|---|---|

| ・OneLoginセキュリティ質問 |

・Google Authenticator ・Symantec VIP Access |

・RSA SecurID |

ポリシー主導のアクセス拒否(Smart Access)

アクセスを制限するのではなく、拒否する場合もあります。OneLoginでは、特定の状況下でアクセスを拒否するユーザーポリシーやアプリポリシーを作成できます。

認証フロー設定(Smart Flow)

従来のID→パスワード入力ではなく、ID→MFA→パスワードなど認証フローをよりセキュアに設定することでパスワードへのアタックから強力に防御することが可能です。

【認証フロー設定例】

- 信頼できるデバイスのユーザーに対してパスワードなしの認証を有効にする

- 最初にユーザーのIDとデバイスを確認してから、リスクスコアに基づいて、必要な場合にのみ追加の要素の入力を求める

漏洩したパスワードのチェック(Compromised Credentials Check)

盗んだ資格情報を使用するハッカーから保護します。ユーザーがパスワードを作成または変更しようとすると、OneLoginは新しいパスワードを、大規模な攻撃で盗まれた不正な認証情報のデータベースと照合して、不安なパスワードの使用を防止します。