標的型攻撃に対する状況把握、情報漏えい対策を支援

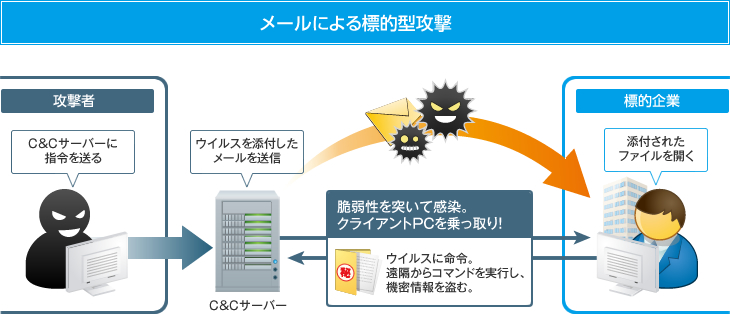

標的型攻撃では、攻撃者が用意したC&Cサーバー※から、ウイルスを添付したメールなどを送信し、標的となる組織を攻撃します。そして、添付ファイルを開いてマルウェア感染したPCを遠隔操作し、機密情報等を外部へ盗み出します。

ログなどで状況を把握し、マルウェアの内部侵入を防ぐための入口対策をしておくことはもちろん、万が一、侵入を許してしまった場合にも、拡大を防止するよう対策することが重要になります。

※ C&C(Command and Control)サーバー: サイバー攻撃において、攻撃者がインターネットからPC上のマルウェアに対して不正コマンドを送信、PCを遠隔操作するために用いられる指令サーバー。

アラートの色分け表示機能

管理画面のデスクトップ表示やログ閲覧画面で表示されるアラートを色分けして表示できます。USBデバイス関連、ファイル操作関連のアラートなどで色分けし、分類しやすくしておくことで効率的に管理が行えます。標的型攻撃の可能性がある操作の分析などにも活用いただけます。

ITセキュリティ対策強化機能<オプション>

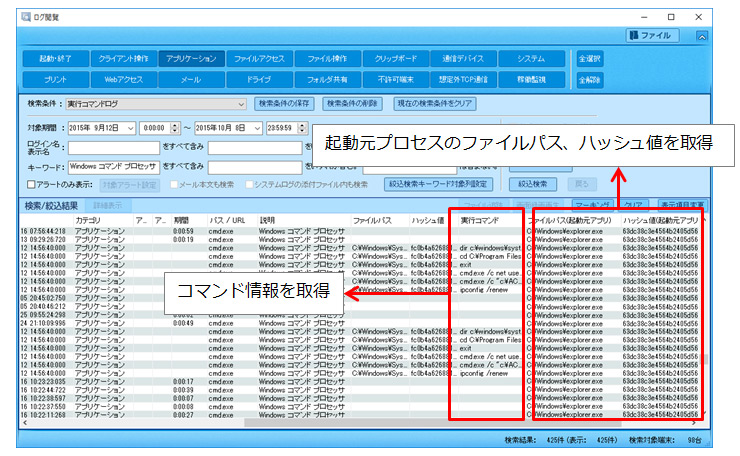

標的型攻撃で使われるマルウェアは、侵入したPC内の既存アプリケーションを利用して情報を抜き出すことが多いため、起動されたアプリケーションだけでなく、起動元まで特定できなければ、マルウェアによるものなのかを判断できません。アプリケーションログで起動元プロセスに関する情報(ファイルパス、ハッシュ値など)や、コマンドプロンプトから実行されたコマンドに関するログを取得することで、マルウェアの追跡にお役立ていただけます。

- 起動元アプリに関するログ情報(ファイルパス、ハッシュ値など)を取得

- コマンドプロンプトから実行されたコマンドに関するログを取得

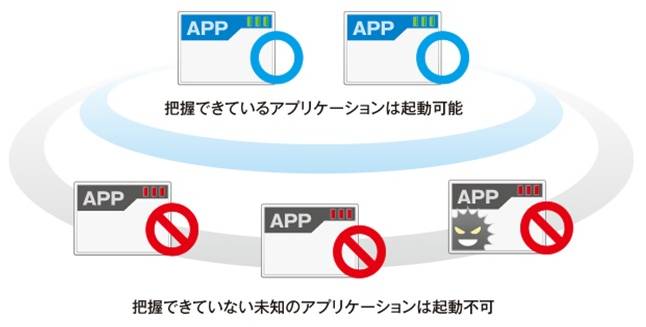

指定したアプリケーションのみ実行許可(ホワイトリスト形式)

従来の特定アプリケーションの実行禁止設定に加えて、実行を許可するアプリケーション(ホワイトリスト)の指定が可能になりました。使用可能なアプリケーションを限定することで、不要なアプリケーション実行による情報漏洩のリスク軽減にお役立ていただけます。

- カテゴリ別

- 製品別

- ソリューション別

サイバネットシステム株式会社 ITソリューション事業部 営業部

サイバネットシステム株式会社 ITソリューション事業部 営業部