金融機関を狙うサプライチェーン攻撃が急増!

その対策を全ての企業・組織が行うべき理由

金融機関へのサイバー攻撃が238%増!

その中で目立つアイランドホッピング攻撃

日本も非常事態宣言下にあった5月14日、米国で興味深いレポートが公開されました。VMware Carbon Black社が発表した「Modern Bank Heists(現代の銀行強盗)」です。このレポートは、金融業界のトップCISOとセキュリティリーダーの一部を対象に毎年実施されており、今回で3回目となります。調査対象から得られた情報をもとに、現代のサイバー犯罪者がどのように進化しているのか、どのような戦術や技術、手法が登場しているのか、そしてこれらに対してどのような防御が可能なのかについて、具体的に分析しています。

そこでまず目を引くのが、新型コロナウイルスへの感染が世界中で拡大していた2〜4月にかけて、金融機関を狙ったサイバー攻撃が238%増大していたということです。また「過去12か月でサイバー攻撃が増えた」とする金融機関は80%に達し、前年に比べて13ポイントも増加しています。

その手口も巧妙化しています。情報窃取や他のマルウェア感染のために使われる「Emotet」や、Windows向けのマルウェアとして数多くの亜種が存在する「Kryptik」、トロイの木馬型マルウェアである「Obfuse」、第三者の計算資源を仮想通貨マイナーとして悪用する「CoinMiner」や「Tiggre」といったマルウェアが、頻繁に利用されていることがわかっています。金融機関を標的にしたランサムウェア攻撃も約9倍へと急増。データの暗号化や破壊のみならず、システム破壊を試みる攻撃も増えていると指摘されています。

これらの攻撃手法の中で特に注目したいのが「アイランドホッピング攻撃」です。調査対象となった金融機関の実に33%が、この攻撃を受けたと回答しているのです。

アイランドホッピング攻撃とは、観光船の島巡りツアーが島から島へと渡っていくように、サプライチェーン内を移動しながら攻撃を進めていく、という手法です。サプライチェーンの中で最も弱い部分を起点にし、徐々に影響範囲を拡大していくことで、最終的にターゲットへ到達することを目指します。

この説明でもわかるように、これは「サプライチェーン攻撃」の一種です。そのため、このレポートで報告されているのは金融機関をターゲットとした攻撃ではあるものの、他の企業や組織にとっても他人事とはいえないのです。

サプライチェーン攻撃の恐ろしさは全ての企業や組織が踏み台になる得ること

サプライチェーン攻撃には、大きく2種類のパターンがあると言われています。1つは、ソフトウェア製品やIT機器を開発する企業に侵入し、開発中の製品にマルウェアを感染させるというものです。この製品を使う企業や組織は強制的にマルウェアに感染させられることになるため、極めて悪質かつ強力な攻撃方法だと言えます。もう1つはターゲットとなる企業や組織の関連企業や取引先をまず攻撃し、そこを経由してターゲットへの攻撃を行う方法です。アイランドホッピング攻撃は、後者の攻撃に該当します。

サプライチェーン攻撃の恐ろしさは、ターゲットとなる企業や組織が万全の対策を施したとしても、防ぎ切ることが難しい点にあります。関連企業や取引先の中にセキュリティ対策の脆弱な部分があれば、そこが踏み台になることで、より効果的な攻撃が行えてしまうからです。例えば取引先からのメールに企画書を装ったファイルが添付されていたら、受け取った人はどのような行動に出るでしょうか。躊躇なくそのファイルを開いてしまうはずです。ここにマルウェアが仕掛けられていたら、簡単に感染してしまうでしょう。また取引先の取引先、あるいはさらにその先の取引先が、攻撃の起点になる可能性もあります。

つまりサプライチェーン攻撃への対策は、地球上の全ての企業・組織が実施しなければならないことになります。企業や組織は何らかの形でサプライチェーンに参加しており、完全に孤立している組織など考えられないからです。情報処理推進機構(IPA)もサプライチェーン攻撃の脅威を指摘しており、昨年の10大脅威のなかでこの攻撃を第4位にランクインさせています※1。また2019年5月には「サプライチェーンのセキュリティ脅威に備える」という資料も公開しており※2、大企業だけではなく中小企業もできる対策を行うべきだと指摘しています。

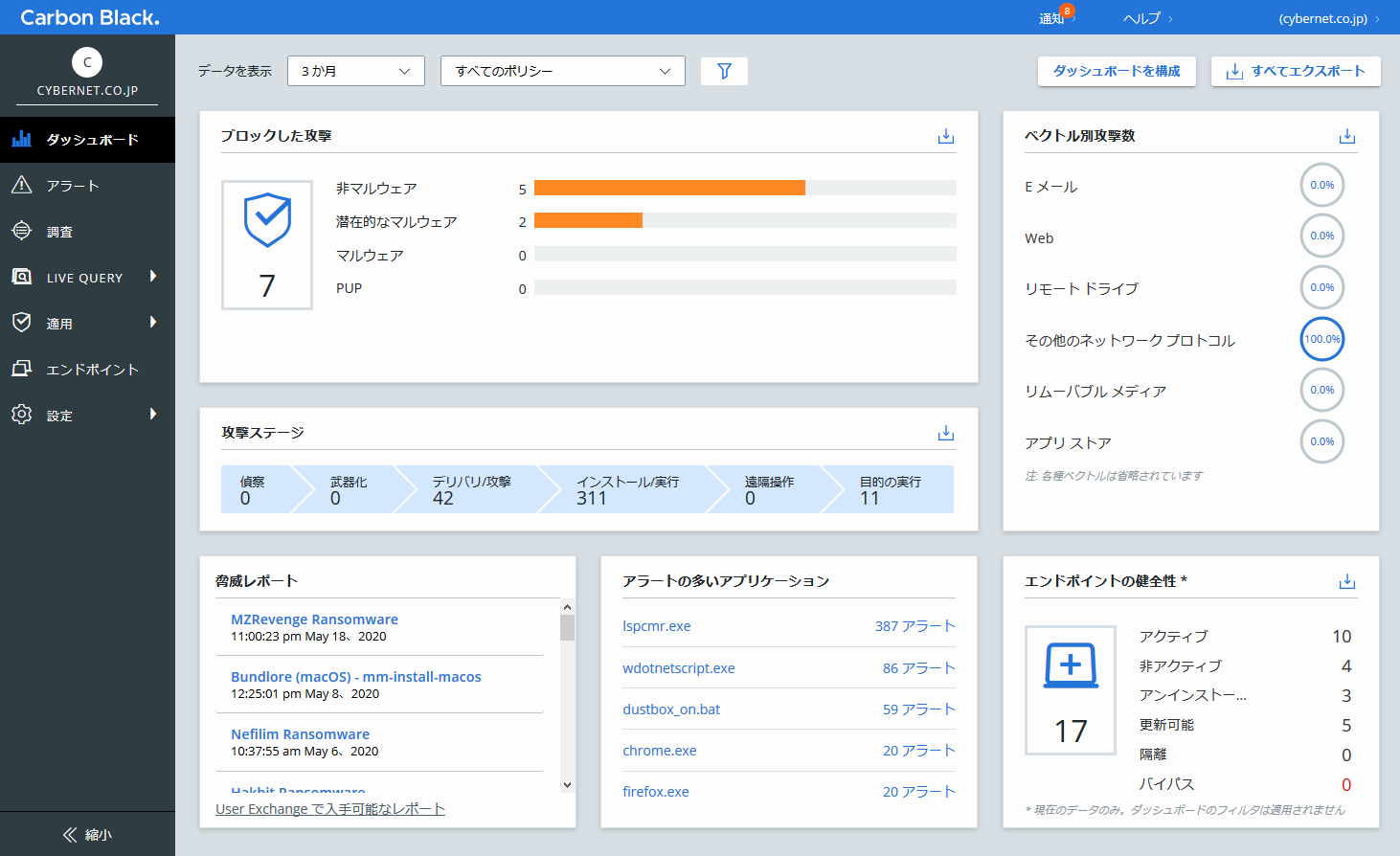

もちろん対策の対象となるのは、端末も含むすべてのコンピューターです。すでにこのコラムでも何度か紹介したことがある、VMware Carbon Black社の「VMware Carbon Black Cloud Endpoint Standard(旧CB Defense)」のようなエンドポイントセキュリティによって、未知のマルウェアやファイルレス攻撃までカバーした、徹底的な防御を行うべきです。

すでにあなたの会社や組織も、サプライチェーン攻撃の踏み台として狙われているかもしれません。いったん踏み台になってしまえば、取引先や顧客からの信頼を失うことになるでしょう。なるべく早く対策に踏み出すことをおすすめします。

※1 IPA「情報セキュリティ10大脅威 2019」

※2 IPA「サプライチェーンのセキュリティ脅威に備える」

VMware Carbon Black Cloud Endpoint Standardとは

あらゆるサイバー攻撃からコンピューターを保護する次世代アンチウイルス+EDRソリューションです。マルウェア攻撃だけでなく、メモリやPowerShellなどスクリプト言語を悪用する非マルウェア(ファイルレス)攻撃などをブロックするとともに、万一の際にも侵入状況の把握やその対応を行うことができます。

VMware Carbon Black Cloud Endpoint Standard詳細はこちら

VMware Carbon Black Cloud Endpoint Standardとは

VMware Carbon Black Cloud Endpoint Standard(旧CB Defense、以下Endpoint Standard)は、あらゆるサイバー攻撃からコンピューターを保護する次世代アンチウイルス+EDRソリューションです。マルウェア攻撃だけでなく、メモリやPowerShellなどスクリプト言語を悪用する非マルウェア(ファイルレス)攻撃などをブロックするとともに、万一の際にも侵入状況の把握やその対応を行うことができます。

詳しくはこちら

様々な企業が「VMware Carbon Black Cloud」を活用しています

株式会社ユーシン精機様

運用負荷をかけることなく、24時間365日エンドポイントセキュリティ強化を実現

スマートニュース株式会社様

脅威を分かりやすく可視化 運用も容易な次世代アンチウイルス+EDRを選択

HRBrain様

CB Defense導入の決め手になったのは、「Mac対応」と「EDR」が次世代アンチウイルスに統合されていた点

NTTスマイルエナジー様

CB Defenseの導入で「マルウェア等の最新の脅威から守られているという安心感」を得ることができた

- カテゴリ別

- 製品別

- ソリューション別

サイバネットシステム株式会社 ITソリューション事業部

サイバネットシステム株式会社 ITソリューション事業部