一般企業でも設置が広がりつつあるCSIRT、その効果を引き出すための4つのポイント

現在はコンピューターシステムやインターネットの利用が当たり前になっており、これらがなければビジネスを遂行することは不可能になっています。それに伴い、コンピューターセキュリティに対する脅威も日常的なものになり、あらゆる企業や組織がその対応に迫られるようになっています。

もはやセキュリティ脅威を完全に防ぐシステムやネットワークを構築することは不可能であり、セキュリティ脅威につながる事象である「セキュリティインシデント」に対して、迅速かつ的確に対応することが被害最小化の鍵だといえます。このような取り組みを「インシデントレスポンス」といいますが、その中心的な役割を果すのが「CSIRT(Computer Security Incident Response Team)」です。

1988年まで遡るCSIRTの発祥。現在では数多くの組織が世界中で活動

CSIRTとはセキュリティインシデントに対応する専門チームであり、一般に「シーサート」と発音します。そのミッションは「セキュリティインシデントが発生した場合の適切かつ迅速な対応」であり、火災が発生した時の消防署の役割に例えられます。また消防署が防火に関する安全指導を行うように、セキュリティ確保のための技術情報を提供したり、ネットワークやデバイスの監視を行う、という取り組みもCSIRTの役割だといえます。

世界初のCSIRTは、1988年のモリスワームによるインシデント発生の際に、米カーネギーメロン大学内に設置された「CERT/CC」だといわれています。その後、世界各地に同様の組織が設置されていきました。ただし「CERT」という言葉が商標登録されていたため、「CSIRT」という呼称が一般的に用いられるようになりました。日本では1996年にJPCERT/CCが発足しており、2002年には内閣官房情報セキュリティ対策推進室内でNIRT(National Incident Response Team)というCSIRTも発足しています。この他にも数多くのCSIRTが誕生しており、2007年には日本国内のCSIRTの連合体として、日本シーサート協議会(NCA:Nippon CSIRT Association)も発足しています。

「FIRST」というCSIRTの国際的なコミュニティも存在します。これは1990年にCERT/CCなどが中心となり設立されたものであり、日本からもJPCERT/CCが1998年に参加するなど、多数のチームが正式メンバーになっています。なおこれらは政府関連のCSIRTや国際連携CSIRT、コーディネーションセンターなど、公共性が高い性格を持つものですが、一般企業でも社内にCSIRTを設置する取り組みが広がっています。経済産業省が独立行政法人情報処理推進機構(IPA)と協力して策定している「サイバーセキュリティ経営ガイドライン」でも、「影響範囲や損害の特定、被害拡大防止を図るための初動対応、再発防止策の検討を速やかに実施するための組織内の対応体制(CSIRT 等)を整備させる」という文言が記載されています。

CSIRTの設置は一般企業にとっても重要な経営課題。

「投資」と位置づけ積極的な姿勢で取り組むべき

CSIRTの設置というと難しいことのように感じられるかもしれませんが、多くの企業ではすでにシステム部門やシステム運用担当者が存在しており、インシデント発生時にはこれらの部門や従業員が、インシデントへの対応や復旧作業を行っているはずです。このような人々を組織化し、インシデント発生時の連絡先として社内に周知することで、CSIRT設置の第一歩を踏み出すことが可能になります。またセキュリティに関する専門スタッフを確保できない場合には、社外の専門家と連携するという方法も考えられます。

それでは効果的なCSIRTを実現するには、どのような点に配慮すべきなのでしょうか。

CSIRTの果すべき役割を明確にしておく

まず重要になるのが、CSIRTの果すべき役割を明確にしておくことです。どのような事象をセキュリティインシデントと定義するのか、それから守るべきものは何なのか、どのような優先順位で守るのか、そしてそのためのどのような活動を行うのかを、事前に決めておくのです。これらを明確にせずにCSIRTを設置してしまうと、システムで何か問題が発生するとすべてCSIRTに連絡が来るようになり、「何でも屋」的な存在になってしまいがちです。その結果CSIRTのスタッフが疲弊し、対応すべきセキュリティインシデントに対して、迅速に対応できなくなってしまうのです。

CSIRTのスタッフに求められるコミュニケーション能力

第2にCSIRTのスタッフには、技術的な知識だけではなく、コミュニケーション能力が求められることも忘れてはなりません。CSIRTの役割はインシデントに対して技術的に対応することだけではなく、インシデントの可能性のある事象の報告を受けてその内容を確認することや、インシデントの内容を経営層などの関係者に的確に説明することも含まれているからです。外部の専門家と連携する場合には、その能力はさらに重要になるはずです。

インシデントの検知や迅速な対応を可能にするツール

第3に、インシデントの検知や迅速な対応を可能にするツールの準備も欠かせません。火災報知器や消防車がなければ迅速な消火活動ができないように、CSIRTにも活動のための道具が必要なのです。

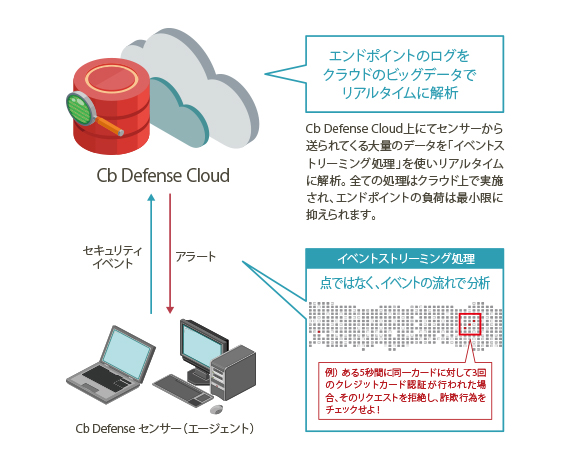

その1つとして挙げておきたいのが、EDR(Endpoint Detection & Response)を実装した次世代アンチウイルス製品です。例えばCarbon Black社は、エンドポイントで発生する「イベントの流れ=イベントストリーム」をリアルタイムで分析し、セキュリティ侵害の可能性を評価するという、独自の「ストリーミングプリベンション技術」を開発しており、これを次世代アンチウイルス製品「CB Defense」に実装しています。これによって、従来のアンチウイルスでは検出が難しかったゼロデイ攻撃や、マルウェアを使わない「ファイルレス(非マルウェア)攻撃」への対応も可能になっています。また攻撃の経路や影響の可視化も容易です。エンドポイントで発生したインシデントを素早く把握し、CSIRTでいう迅速な消火活動が可能になります。

トップのコミットメント

そして最後に、トップのコミットメントも重要です。セキュリティインシデントへの対応はCSIRTだけの課題ではなく、全社に関わる経営課題です。企業活動を守るための「投資」と位置づけ、積極的な姿勢で取り組むべきなのです。

インシデントの検知や迅速な対応を可能にする一つの答えがここにあります。(CB Defenseページに移動)

VMware Carbon Black Cloud Endpoint Standardとは

VMware Carbon Black Cloud Endpoint Standard(旧CB Defense、以下Endpoint Standard)は、あらゆるサイバー攻撃からコンピューターを保護する次世代アンチウイルス+EDRソリューションです。マルウェア攻撃だけでなく、メモリやPowerShellなどスクリプト言語を悪用する非マルウェア(ファイルレス)攻撃などをブロックするとともに、万一の際にも侵入状況の把握やその対応を行うことができます。

詳しくはこちら

様々な企業が「VMware Carbon Black Cloud」を活用しています

株式会社ユーシン精機様

運用負荷をかけることなく、24時間365日エンドポイントセキュリティ強化を実現

スマートニュース株式会社様

脅威を分かりやすく可視化 運用も容易な次世代アンチウイルス+EDRを選択

HRBrain様

CB Defense導入の決め手になったのは、「Mac対応」と「EDR」が次世代アンチウイルスに統合されていた点

NTTスマイルエナジー様

CB Defenseの導入で「マルウェア等の最新の脅威から守られているという安心感」を得ることができた

- カテゴリ別

- 製品別

- ソリューション別

サイバネットシステム株式会社 ITソリューション事業部

サイバネットシステム株式会社 ITソリューション事業部