コラム次第に移りつつあるセキュリティの軸足、

時代とともに変遷していった境界型セキュリティの手法

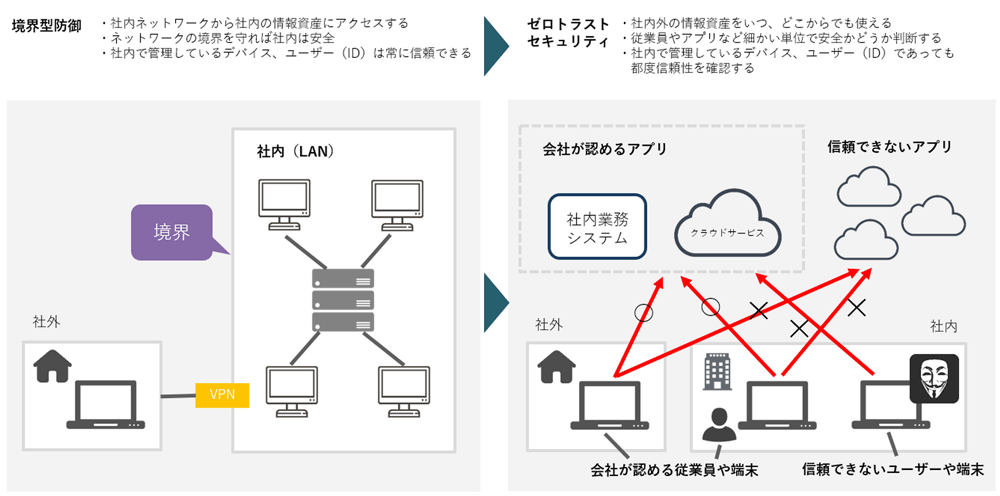

「境界型セキュリティ」から「ゼロトラストセキュリティ」へ。この命題に関しては、このコラムでも何度か取り上げてきました。ゼロトラストセキュリティではエンドポイントでの防御の重要性が、これまで以上に高まります。今回はこのことについて、境界型セキュリティの変遷やその限界を俯瞰しながら、もう少し掘り下げたいと思います。

従来のセキュリティの基本的な考え方は、危険性のある相手との接触をできる限り回避する、というものでした。セキュリティ製品として長期にわたって主力を務めてきた「ファイアウォール」も、その考え方に則っています。古典的なファイアウォールは、通信元と通信先のIPアドレスやポート番号を指定し、その通信の可否を設定することで、外部からの危険なアクセスを防止するために作られました。例えば危険性の高いIPアドレスとの通信は遮断する、攻撃に使用されやすいTFTPのポート番号69はクローズしておく、といった対応によって、遠い昔には安全性を保つことができたのです。

その後、危険性のあるサイトがどんどんIPアドレスを変えるようになり、システムのWeb化によって企業や組織のシステムが使用するポートも、HTTPの80番やHTTPSの443番に集約されていきました。このような状況ではもはや、IPアドレスやポート番号を指定した通信遮断では、安全性を確保できません。そこで登場したのが通信内容までチェックして危険性の有無を判断する、Web Application Firewall(WAF)です。

WAFは長い間、境界型セキュリティの主役として大活躍してきており、現在でも重要な役割を果たしています。しかしサイバー攻撃が巧妙化したことで、その効果も次第に限定的になりつつあります。例えばOSやミドルウェアの脆弱性を狙った標的型攻撃や、最近増えているボットによる不正アクセスは、WAFが苦手な攻撃手法だと言われています。

そして最近では、ユーザーが使う重要システムがクラウドへと移りつつあり、ユーザー端末も企業ネットワークの外へと広がっています。これに対応するためネットワーク防御の主流も、SWGやCASB、SASEといった、クラウド型サービスへと移行しつつあります。防御システムがクラウド上にある上、認証やアクセス制御に重点が置かれているため、境界型セキュリティの主役だったファイルウォールやWAFとは性格が大きく異なっていますが、これらも通信経路上に関所を設けているという点では、ネットワーク型のアプローチだと言えるでしょう。

そもそも狙われているのは情報資産、これを格納するエンドポイントこそ守るべき

このようなネットワーク上の仕組みは、ゼロトラストセキュリティでも重要です。特にSASEは、ゼロトラストネットワークを実現する上で、不可欠な存在になると言えるでしょう。しかしこれだけで安全性を確保できるかと言われれば、不十分であると言わざるを得ません。攻撃者は常にこれらの防壁を突破するべく、執拗に攻撃を繰り返しています。「蟻の一穴」でもあれば、攻撃はそこを狙って侵入してくるのです。また端末を社外に持ち出して使う場合には、いつ・どのような形で脅威に遭遇するかわかりません。そして攻撃者が最終的に狙っているのは、PCなどなどエンドポイントにある情報資産なのです。

最終的なターゲットがエンドポイントの情報資産なのであれば、それを厳重に守ることが何よりも優先されてしかるべきです。防犯では泥棒の侵入経路に監視カメラやガードマンを配置することももちろん重要ですが、それ以上に重要なのは資産そのものを金庫に格納し、厳重に鍵を掛けておくことです。このことに異論を唱える人はいないはずです。

エンドポイントの防御が重要であることは、今に始まった話ではありません。以前からも重要でしたが、境界型セキュリティの限界が明確に意識されたことで、より強く意識されるようになったに過ぎません。その結果、以前はネットワークに偏重していた対策が、次第にエンドポイントへも広がりつつある、そういうフェーズに入っているのです。

その一例として挙げたいのが、総務省が2020年12月に発表した「地方公共団体における情報セキュリティポリシーに関するガイドライン」の改定です。従来の自治体ネットワーク強靭化モデルでは、住基ネット、LGWAN、インターネット系の3系統にネットワーク分離し、庁内業務のほとんどをLGWAN内に置き、インターネットから遮断することが提示されていました。これに対して改正案では新たに「βモデル」として、LGWAN系に含まれていた業務端末と業務システムの大部分を、インターネット接続系へと移行することが提示されています。そしてその大前提として、エンドポイントセキュリティの強化が求められているのです。

これは、企業に比べて外部と遮断しやすいと考えられていた自治体の業務ですら、インターネットとの接続が避けられなくなったことを意味しています。そしてそのようなシステム利用形態では、エンドポイントの強化が不可欠だという総務省の判断も伺い知れます。

もちろん企業システムでも、エンドポイントの強靭化は必須条件になります。繰り返しになりますが、攻撃者が狙っているのはネットワークではなく、エンドポイントに格納されている情報資産だということを、忘れてはいけません。これは特に、テレワークを行っている企業にとっては避けて通れないテーマです。テレワークとは情報資産を各従業員が鞄に入れ、自宅に持ち出しているということです。そこに鍵をかけずにいることは、危険極まりないことだと言えるでしょう。

サイバネットが提供するエンドポイントセキュリティ

昨今、エンドポイントの強靭化で注目されているEDR製品。高度化・巧妙化するサイバー攻撃において、EPPに加えて脅威の侵入を前提として追跡するEDRの2方向から対策することが求められているからです。特にゼロトラストセキュリティにおいては説明責任が重視されます。これを果たすにはエンドポイントでどのような攻撃を受けたのかのログを取得しなければなりません。そのためにもEDRが欠かせません。

サイバネットがおすすめするEDR製品としては、VMware社が提供する「VMware Carbon Black Cloud」などがあげられます。VMware Carbon Black Cloudであれば、シグネチャーベースの従来型アンチウイルス製品が対応できなかったゼロデイ攻撃や、PowerShellなどのOS標準機能を利用したファイルレス攻撃にも対応するだけでなく、EDR機能を統合的に提供することで被害を最小化する仕組みを実現します。