コラムゼロトラストセキュリティで必須となる厳格なID管理、

ユーザーのID情報はゼロトラストの根幹

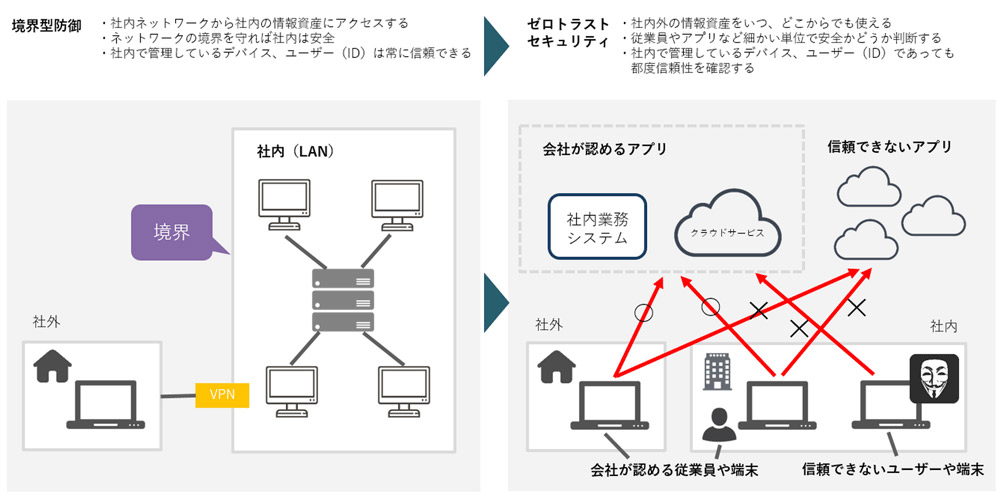

コロナ禍でテレワークが増えたこともあり、最近では「境界型セキュリティ」がもう限界にきており「ゼロトラストセキュリティ」が必須であることが、広く認知されるようになりました。企業ネットワークの内と外を分ける境界型セキュリティからゼロトラストセキュリティへと移行することで、ユーザーは様々な場所から安全に、自分が使いたいシステムやサービスにアクセスできるようになります。

ではどうすればゼロトラストセキュリティを実現できるのでしょうか。この疑問に対して参考になるのが、米国国立標準技術研究所(NIST)が2020年8月に公開した「Special Publication(SP)800-207 ゼロトラスト・アーキテクチャ」です。その第2章にはゼロトラストの基本的な考え方として、以下の7項目が挙げられています。(なおこのドキュメントの日本語翻訳には、情報処理推進機構(IPA)のホームページ経由でアクセスできます。)

- すべてのデータソースとコンピューティングサービスはリソースと見なす

- ネットワークの場所に関係なく、全ての通信を保護する

- 企業リソースへのアクセスは、セッション単位で付与する

- リソースへのアクセスは、クライアントID、アプリケーション、要求する資産の状態、その他の行動属性や環境属性を含めた動的ポリシーによって決定する

- 企業は、全ての資産の整合性とセキュリティ動作を監視し、測定する

- 全てのリソースの認証と認可は動的に行われ、アクセスが許可される前に厳格に実施する

- 企業は、資産やネットワークインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、それをセキュリティ対策の改善に利用する

これらの要素を「何を行うべきか」という観点から見直すと、大きく3つの要件があることが理解できます。第1は情報収集の徹底、第2は収集情報とポリシーを組み合わせたアクセスレベルの適切な決定、そして第3がそのレベルに応じたアクセス制御の実施です。情報収集の徹底はゼロトラストの第一歩と言えますが、収集すべき情報は多岐にわたります。その中でも最も重要な情報が、アクセスしてきたユーザーのアイデンティティ(ID)情報です。

アクセスしてきたのが誰なのかがわからなければ、適切なアクセスレベルの判断を行うことはできません。もちろん適切な制御も不可能です。つまりID情報はゼロトラストの根幹であり、これをなくしては実現不可能なのです。

そしてここで重要になるのが「アクセスしてきたユーザーが本当に本人なのか」を厳密に確認することです。他のユーザーのIDを簡単に詐称できる状況では、ゼロトラストの根幹が揺らいでしまうからです。

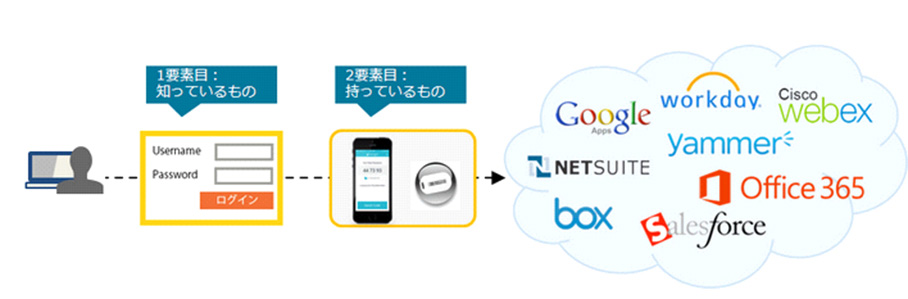

安全性は高いものの利便性を損なう可能性もあるMFA

ユーザーIDの詐称を回避する方法として広く利用されているのが、多要素認証(Multi-Factor Authentication:MFA)です。これは、ユーザー認証の際にIDとパスワードを入力した後、ユーザーが所有しているデバイスなどにその情報を伝達し、そこでさらにユーザーの承認を行う、という方法です。IDやパスワードは漏洩する危険性がありますが、ユーザーが所有するデバイスでの承認を組み合わせることによって、第三者がそのユーザーを詐称する危険性は大幅に低下します。つまりユーザーが「知っていること」だけではなく「所有しているもの」も組み合わせることで、認証の厳格性を向上させているのです。

しかしMFAは、ユーザー認証にもう一段階の作業を強いることになるため、ユーザーの利便性を損なう危険性があります。例えばスマートフォンアプリを利用したMFAであれば、ユーザーIDとパスワードを入力した後、手元のスマートフォンを確認し、アプリ画面で承認ボタンをタップする必要があるのです。毎回この作業を行うことを「面倒だ」と感じるユーザーもいるはずです。

またMFAは、第三者のユーザー詐称を完全に回避できるものではありません。実際にMFAのセキュリティを回避できる様々な攻撃手法が見つかっています。

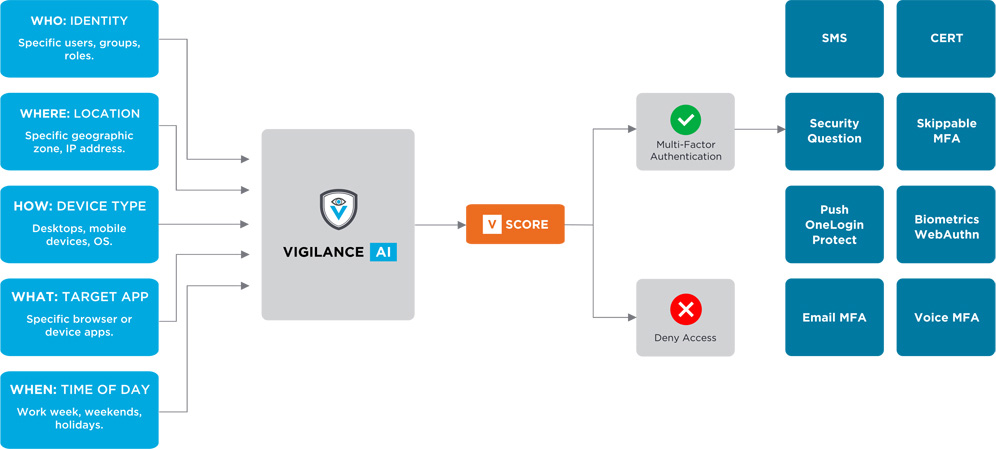

これらの問題を解決する上で効果的なのが「リスクベース認証」です。これはユーザーがログインを行う際に、IDとパスワードだけではなく、デバイス種別やOS種別、IPアドレス、ユーザーの位置情報、アクセス時間などを収集し、これらにもとづいて「第三者が詐称している可能性(リスク)」を評価し、そのリスクに応じて認証方法やアクセスレベルを自動的に選択するという仕組みです。

例えばそのユーザーがいつも使用しているデバイスやOS、IPアドレスからのアクセスであれば、リスクが低いとみなし、MFAを求めず認証を行う、といったことが可能です。逆に、いつものユーザーとは異なるデバイスやOS、IPアドレスからのアクセスであれば、リスクが高いとみなし、MFAを強制します。さらに、アクセス元のIPアドレスがブラックリストにある場合や、かなり離れた場所から連続してアクセスがあった場合などは、第三者が詐称している可能性が極めて高いと判断し、アクセスそのものが遮断されます。

MFAにこのような機能を追加しておけば、いつもどおりアクセスするユーザーの利便性を高められると共に、不正アクセスの防止もより高いレベルで実現できます。リスクベース認証を提供している製品もすでに存在します。その代表格と言えるのが「OneLogin」です。

OneLoginは、Office 365やGoogle Apps、Salesforce.com、Box、Dropbox、Slackなどのクラウドサービスを利用している企業向けに、オンプレミスとクラウド間のID連携・シングルサインオンとアクセスコントロールを提供するクラウド型シングルサインオン・アクセスコントロール(IDaaS)ソリューションです。

OneLoginを導入すると、 1回のID・パスワード入力で複数のクラウドサービス・Webアプリケーションを利用することが可能です。また、クラウドサービスの不正利用を防止する多様な認証強化機能を提供しているので、企業で安心して利用することができます。

この製品には「SmartFactor Authentication」という機能がオプションで用意されており、これを利用することでリスクレベルに応じたログイン方法が、自動的に選択されるようになっています。セキュリティとユーザーの利便性を両立させたいのであれば、ぜひ一度検討されることをお勧めします。