前ページ「企業システムの利用形態は大きく変化」でも述べたとおり、企業システムを取り巻く環境は変化しております。このような変化はユーザーの利便性や自由度の向上につながるため、歓迎すべきものだといえます。しかしその一方で、新たな課題も生み出しています。それは「セキュリティへの考え方を根本から変えなければならない」ということです。

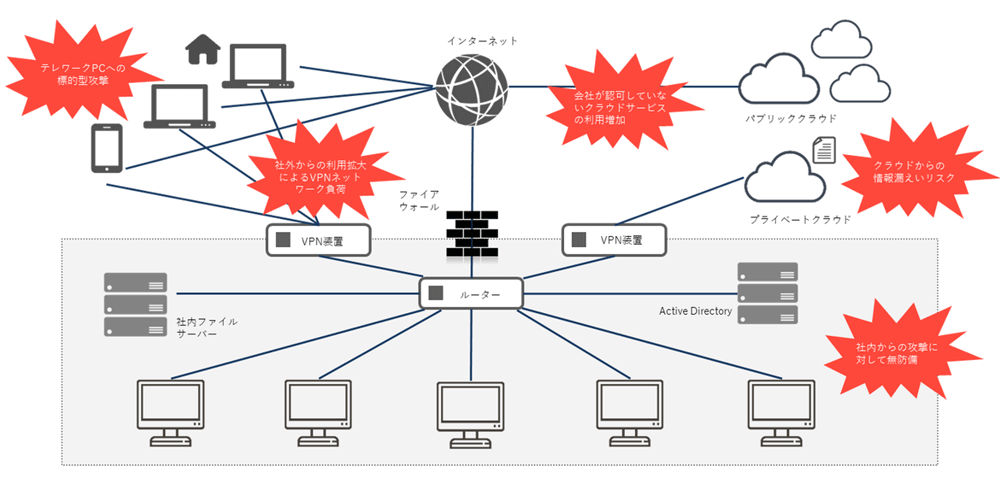

従来のセキュリティモデルは、内部(社内ネットワーク)と外部(インターネット)との間にDMZ(DeMilitarized Zone)と呼ばれる緩衝領域を設け、ここに社外向けのWebサーバーやメールサーバーを設置すると共に、社内向けのトラフィックはファイアウォールなどのセキュリティシステムを通すことで脅威を防ぎ、社外からのアクセスはVPNなどを利用することで例外的に認められるという「境界型防御(境界型セキュリティ)」を採用しています。このモデルにおいては、「内部にいる人やデバイスは基本的に信用する」という考え方に基づいています。

しかしモバイルやクラウドの活用が一般化すれば、このような境界での「水際作戦」は十分な効果を発揮できません。最初に説明したIT環境の変化にともなっていくつかの問題点がでてきています。

社内からの攻撃に対して無防備

「境界型防御」の課題として、一度社内ネットワークに入ってしまうと、たとえ問題があっても、社内にあるデバイス、ユーザーに関しては無条件に信頼されてしまう傾向が強いという問題です。

境界型防御では、社内ネットワークやDMZなど異なるネットワークをファイアウォールで囲んだゾーンに分割して、同じゾーンの内部にあるものは一定の信頼性があるとみなします。そのため、社内ネットワーク内にあるPCは信頼され、社内ネットワーク内にある業務アプリやサーバーにアクセスができます。一方で、インターネットにあるPCは外部のゾーンとなるため、そのまま直接アクセスすることは許可されません。外部から社内ネットワークにアクセスする際には、VPNを介して社内ネットワークのゾーンにアクセスするという方式になります。

VPNによって外部からアクセスしたユーザー・デバイスは、一度の認証・認可の後に内部のIPアドレスを付与され、以降の通信はVPNのトンネルによって行われます。一度VPNのセッションが張られてしまうと「社内にいる」のと同様にみなさられるため、それ以上のチェックが行われないケースがほとんどです。社外に持ち出したデバイスが、知らないうちにマルウェアに感染するといったことも、決して珍しいことではない昨今、このようなデバイスが企業ネットワークにアクセスすれば、一気に感染が拡大する危険性があります。

クラウドからの情報漏えいリスク

境界型防御は守るべきリソースが社内ネットワークにあることを想定しているため、クラウドやモバイルに対しての保護が不十分であるという問題があります。

スマートフォンなどのモバイルデバイスを社外に持ち出し、Microsoft Office 365やBoxなどのSaaSの利用が増えており、IaaS、PaaS上に社内システムを移行する動きもあります。モバイルユーザーは社内を介さずに直接インターネットからクラウドにアクセスするという利用形態になります。顧客情報などの企業情報を外部であるクラウドに置いている場合、境界を区切ったセキュリティ対策だけではデータやモバイルを守ることができません。これは「境界型防御」はクラウド化が進む今後は意味を持たなくなってくるということを意味しています。

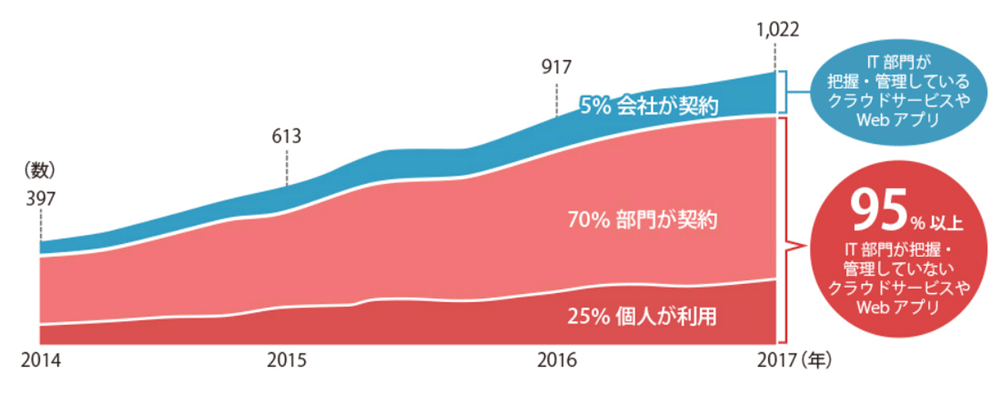

また、コロナ禍におけるテレワークの拡大は、このSaaSによるシャドーITのリスクを高める結果になっています。シャドーITとは、IT部門から承認を受けていない、あるいは把握されていない状況で業務に使用される、デバイスやITサービスを指します。会社が把握していない状況で使用されるSaaSも、これと同様にシャドーITの1つだと言えるのです。

IT部門がSaaSのセキュリティに関するしっかりとした調査を行ない、問題のあるサービスを利用禁止にすれば、このような問題は解決しやすくなるでしょう。しかしそれでも、テレワークにおけるセキュリティリスクはゼロにはなりません。例えばIT部門が認めたSaaSでも、業務用アカウントと個人用アカウントの両方で利用したらどうなるでしょうか。業務用アカウントでダウンロードしたファイルを、個人用アカウントでアップロードする、ということが可能になってしまいます。これによって情報漏えいが発生する危険性があるのです。

スケーラビリティや通信経路に問題あるVPN

新型コロナウイルス感染症の拡大は、企業の「働き方」を世界レベルで変えてしまいました。緊急事態宣言に伴い一気にテレワークへとシフトした日本企業も多くあります。しかしこれによって、従来型の企業システムが抱える問題点も顕在化しました。その中でも特に重要なのが、VPNの問題です。

多くの企業は、外部から社内システムへの安全なアクセス手段として、VPNによる接続を提供しています。最近ではクラウドシフトが進み、クラウド上のSaaSを利用する機会も増えていますが、その場合でもいったん自社ネットワークにVPNで接続し、そこからクラウドサービスへとアクセスするケースが一般的です。しかしこのような接続方法には、大きく3つの問題があります。

第1はスケーラビリティの問題です。社外からのアクセスユーザーが限られていた時には顕在化しませんでしたが、最近のように社員の多くがリモートアクセスを行う状況ではVPNゲートウェイの処理能力が間に合わなく接続できない、帯域がいっぱいになり通信速度が遅い、といった問題が生じてしまいます。しかしVPNの暗号処理には大きな計算リソースが必要になり、回線増強も費用が高額になるため、全社員分をまかなえるだけの処理能力を確保するのは容易ではありません。

第2は通信経路の問題です。VPNを使用している企業のほとんどは、インターネットにアクセスする際もいったん自社ネットワークに接続し、そこからインターネットに出る設定になっています。そのため想定以上のトラフィックが発生し、社内ネットワークの帯域が逼迫するケースが多いのです。またこのようなアクセス方法ではクラウドサービスまでの経路はどうしても長くなり、遅延などの問題が発生します。その結果、Web会議などのツールが満足に使えないといった状況になりがちです。さらにリモートユーザーが海外におり、アクセス先のクラウドサービスがその国のリージョンにある場合では、いったん日本のVPNゲートウェイを経由してからアクセスすることになるため、極めて無駄の多い経路になってしまいます。

そして第3が脆弱性の問題です。VPNの脆弱性は2019年に相次いで発見されており、これらを悪用する攻撃も登場しています。その1つとして挙げられるのが、Pulse Connect Secure VPNの脆弱性です。JPCERT/CCもVPNの脆弱性に関する注意喚起を2019年9月に発しており、2020年3月にはPulse Connect Secure VPNの2つの脆弱性について情報を発信しています。例えば「CVE-2019-11510」という脆弱性を悪用された場合、認証を回避されて任意のファイルを読み取られる危険性があります。また「CVE-2019-11539」という脆弱性が悪用された場合には、コマンドインジェクション対策として実装されているセキュリティ機能がバイパスされ、第三者が任意のコマンドを実行できるようになると報告されています。

まとめ

従来のセキュリティモデル「境界型防御」の限界と新たに発生したセキュリティ課題を解決するために提唱されたのが「ゼロトラストセキュリティ」となります。次ページ「ゼロトラストセキュリティとは」では、その概念とそれを実現する方法について解説します。