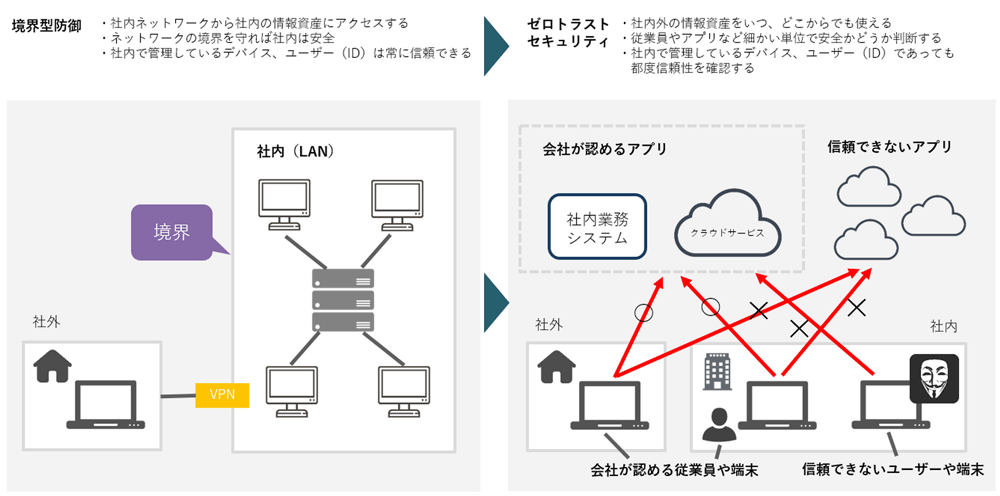

近年の企業システムを取り巻く利用形態の変化から、従来のセキュリティモデルとその課題について、「企業システムの利用形態は大きく変化」「従来の境界型防御だけでは守れない企業システム」で解説しました。本ページでは、その課題を解決するために提唱されたゼロトラストセキュリティの概念と実現方法を解説します。

ゼロトラストセキュリティは、Forester Research社が2010年に提唱したものであり、ここ数年で急速に注目されるようになりました。基本的な考え方は「信頼できないことを前提としてセキュリティ対策を講じる」というもの。つまり社内ネットワークの内部は信頼できるという前提を捨て去り、情報資産に対する全てのアクセスに対し、アクセス元が適切な権限を有しているか、その挙動(トラフィック等)に怪しい点はないか等をチェックし、ログの取得も行うというアプローチになります。

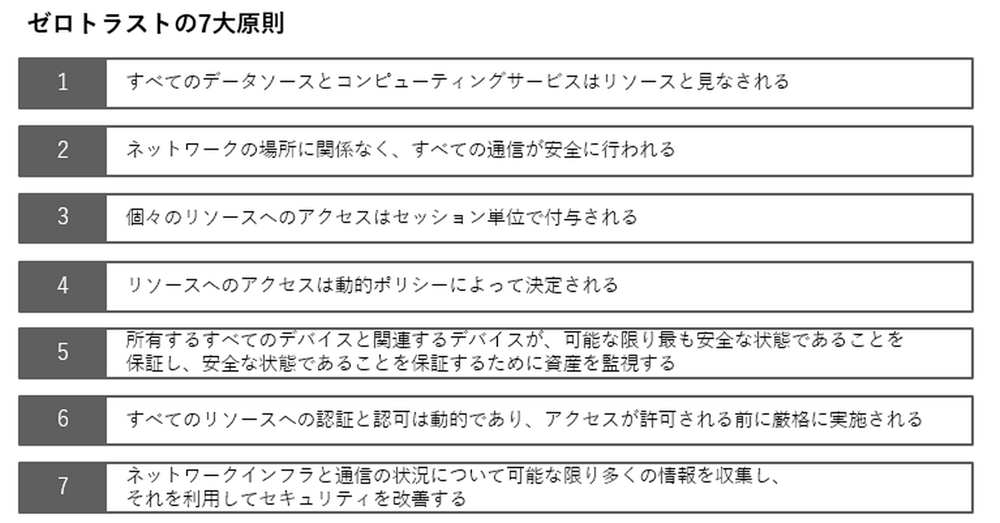

ゼロトラストセキュリティには、以下に示すように大きく7つの原則があります。

ポイントは、「信頼は決して暗黙のうちに付与されるのではなく、継続的に評価されること」「アクセスの必要があるものにリソースを制限し、ミッションの実行に必要な最低限の特権(読み取り、書き取り、削除など)のみを付与すること」の2点となります。

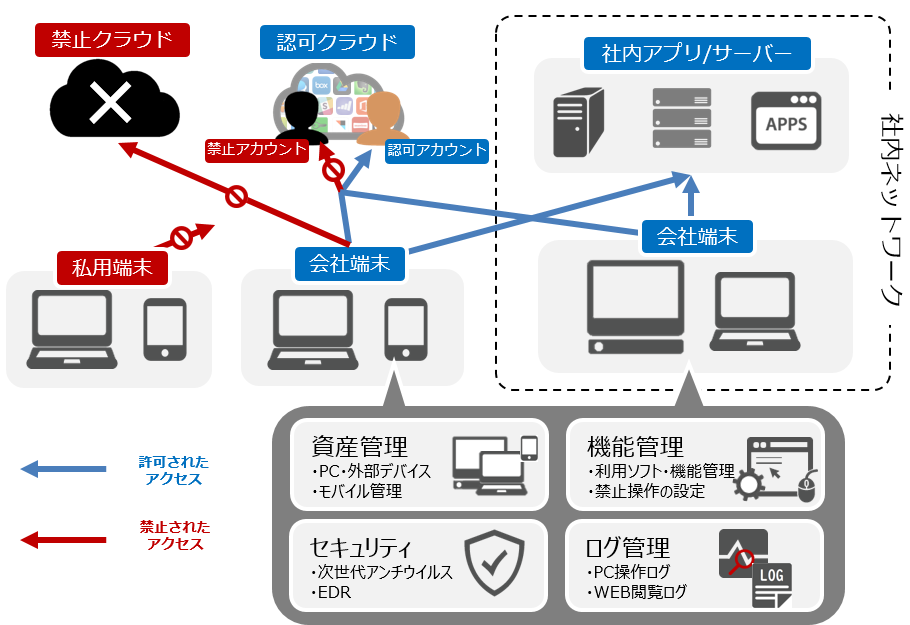

アクセス管理に必要な構成として、ユーザー・デバイス・信頼性の3つがあげられます。ユーザーは、「リソースにアクセスしたユーザーがそのリソースを利用する権限を持っているのか」という認証・認可が必要になります。デバイスは、「リソースに接続できるのは企業が所有もしくは認可したデバイスのみ」ということの担保が必要です。さらに、信頼性は「ユーザーやデバイスの認証をする際に、ロケーションやアプリなどの信頼性を判断するために必要な情報を可能な限り収集し、判断すること」が必要です。

これらの要素をリソースにアクセスする都度判断し、正しいユーザーが正しいデバイスから信頼性を満たした状態の時のみにリソースへのアクセスコントロールを行う仕組みを構築する必要があります。

ゼロトラストセキュリティを実現する方法

現時点において、「この製品だけ導入すれば、ゼロトラストセキュリティを実現できる」という製品は、残念ながら存在しません。そのため、複数製品を組み合わせて実現することが必要になります。

ゼロトラストセキュリティを実現するため必要な要素は、ユーザー認証を担う「アイデンティティー&アクセス管理(IAM)」、アプリへのアクセスを都度チェックする「ゼロトラストネットワークアクセス(ZTNA)」や「セキュアWebゲートウェイ(SWG)」、ユーザーによるクラウドのアクセス状況を分析して制御する「クラウド・アクセス・セキュリティ・ブローカー(CASB)」、ユーザーが利用するデバイスの安全性を担保する「統合エンドポイント管理(UEM)」や「エンドポイント・ディテクション&レスポンス(EDR)」などになります。

これらを適切に活用し、早期にゼロトラストセキュリティを確立することは、働き方改革を安全に推進する上でも重要なことだと言えるでしょう。しかし、すべてを導入することはハードルが高いため、導入が容易で効果が得やすい製品やサービスから着手することをサイバネットではお勧めしております。

まとめ

従来のセキュリティモデル「境界型防御」の限界と新たに発生したセキュリティ課題を解決するために提唱されたのが「ゼロトラストセキュリティ」の概念とそれを実現する方法について解説しました。次ページでは「サイバネットが提案するゼロトラストセキュリティを実現する方法」として、各要素とそれを実現する製品やサービスをご紹介します。