コラム DX時代に求められるセキュリティ:

すでに有効ではなくなった「境界型セキュリティ」

アイデンティティに基づく「ゼロトラスト」モデルが必須

進化したデジタル技術を積極的に活用することで、人々の生活やビジネスのあり方を大きく変革する「デジタルトランスフォーメーション(DX)」。IoTやAIを利用した新たなビジネスモデルの構築や、FinTechによる新たな金融サービスの創出など、さまざまな取り組みが進められています。これに伴い、セキュリティへの要求も大きく変化してきました。ITシステムの利用形態や適用領域が多様化することで、従来のセキュリティモデルでは十分な安全性を担保することが難しくなっているのです。

では具体的にセキュリティ分野では、どのような変化が起きているのでしょうか。さまざまな議論が存在しますが、ここでは大きく分けて2つのキーワードに着目します。

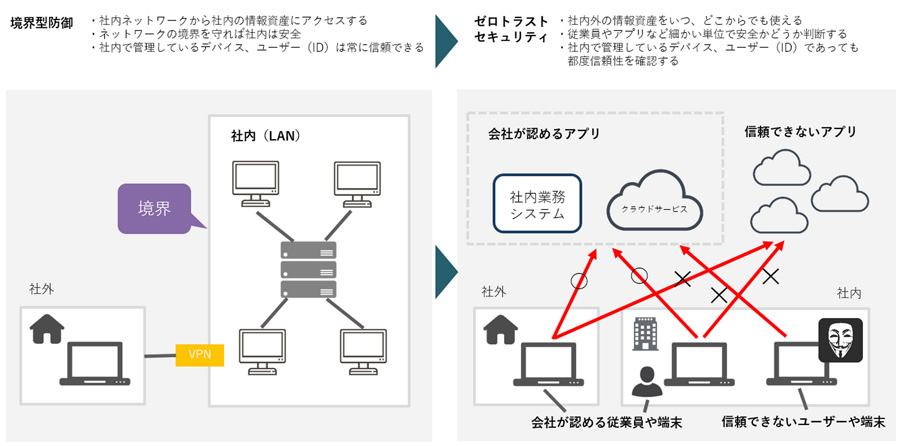

第1のキーワードは「ゼロトラスト」です。従来の企業システムは、企業内ネットワークとその外側(インターネット)を物理的に区分することができ、「境界の内側は安全」という前提で運用することが可能でした。そのため企業内ネットワークとインターネットとの間にDMZ(DeMilitarized Zone)と呼ばれる緩衝領域を設け、ここに社外向けのWebサーバーやメールサーバーを設置すると共に、社内向けのトラフィックはファイアウォールなどのセキュリティシステムを通すことで、安全性を確保できたのです。

しかしDXの進展によって、この前提は通用しなくなりました。端末としてスマートフォンなどのモバイルデバイスが一般的に使われるようになり、社外でのシステム利用が当たり前になったからです。その一方で各種サービスを提供するサーバーも、必ずしも社内に設置されるとは限らなくなりました。パブリッククラウドに仮想サーバーを立てて運用する、クラウドベンダーが提供するPaaSを組み合わせてサーバーレスでサービスを提供する、といったシステム形態が増えているのです。また自社でシステムを構築せず、クラウドベンダーやソフトウェアベンダーが提供するSaaSを利用することで、必要な業務機能を入手するというアプローチも一般化しています。

このようなシステム利用形態では、企業ネットワークの内と外を分ける境界は曖昧になります。例えば、スマートフォンでクラウド上のSaaSにアクセスした場合、どこを境界だと考えるべきなのでしょうか? SaaSはインターネット経由で利用することが前提になっているため「もはや物理的な境界は存在しない」と考えるべきでしょう。

このような「境界型セキュリティ」の終焉に伴い、新たなセキュリティモデルとして提唱されるようになったのが「ゼロトラスト」です。その基本的な考え方は、物理的なネットワーク構成がどうあるかに関わらず、全てのアクセスを「信頼しない」というものです。

そこで重要な役割を果たすのが「アイデンティティ」です。アクセス時には常にユーザーやデバイスに対する認証を行い、アクセス権限を確認した上で、アクセスを許可します。またアクセスログも必ず取得し、不正アクセスなどが発生した場合には、その状況を後から検証できるようにしておくことも必要になります。

DXを実現するシステム開発のプロセスでは

「セキュリティ・バイ・デザイン」も重要に

この「ゼロトラスト」に加え、DX時代のセキュリティにはもう1つ重要なキーワードがあります。それは「セキュリティ・バイ・デザイン」です。

DX時代に変わるのは、ITの利用形態だけではありません。システム開発のあり方も変化します。デジタル技術で生活やビジネスをスピーディに変革していくには、その当事者自らがデジタル技術を活用した仕組みを作る必要があるからです。つまりDXの実現を目指すあらゆる企業や組織は、システム開発者にならざるを得なくなります。ここで重要になるのが、構築されたシステムに脆弱性を持ち込まないことです。ゼロトラストで基本的なセキュリティを確保したとしても、アクセス先のシステム自体に脆弱性が存在すれば、そこが攻撃のターゲットになってしまいます。

それでは脆弱性の排除は、どの段階で行うべきなのでしょうか。正解は「企画・設計段階から行うべき」です。この考え方を示しているのが「セキュリティ・バイ・デザイン」という言葉なのです。

システム開発は一般に、「企画・要件定義」「設計」「開発・実装」「テスト」「運用・保守」という一連のプロセスで進められていきます。そしてこれまでのシステム開発では、セキュリティを「実装」段階以降で組み込むケースが一般的でした。しかし「企画」や「設計」段階でセキュリティ上の問題が含まれていれば、それを「実装」や「運用」で解消することは困難です。独立行政法人情報処理推進機構(IPA)が2016年に作成した資料によれば、セキュリティ対策を組み込むコストは設計段階で行う場合に対して開発段階では6.5倍、運用段階では100倍になると指摘されています※1。

つまりセキュリティ対策は、できるだけ上流工程で行うのが得策なのです。このアプローチは「シフトレフト(Shift Left)」とも呼ばれています。システム開発工程は左から右へと流れる図で示されることが一般的であり、この場合には上流工程が左側に置かれることになるからです。

実はこのような考え方は、決して新しいものではありません。製造業の設計現場では1990年代から「フロントローディング」が提唱されていました。これは設計業務の初期工程で、できる限り品質を作り込んでいこうというアプローチであり、3次元CADやCAEの普及とともに広がっていき、現在では当たり前のものになっています。「セキュリティ・バイ・デザイン」と「シフトレフト」も、「セキュリティ」という品質を初期工程で作り込んでいこうというアプローチに他なりません。

DX時代のセキュリティに関する議論は、現在もさまざまな形で行われており、多様な意見が提示されています。今後もDXの進展に伴い、新たな提案が行われることになるでしょう。ここで取り上げた2つのキーワードは極めて重要なものではありますが、これだけに限らず幅広い議論を参考にしながら、DX時代のセキュリティに取り組むことをお勧めします。

脚注

※1 IPA「セキュリティ・バイ・デザイン入門」