組織にとって最重要課題となる標的型攻撃の防御。その立案で参考にしたい「サイバー・キル・チェーン」

敵の攻撃構造をモデル化することで防御に活かす「キル・チェーン」という考え方

特定の組織や個人に標的を絞り、巧妙かつ執拗に攻撃を仕掛ける「標的型攻撃」。出現したのは2003年頃だと言われていますが、その脅威は現在も高まり続けています。情報処理推進機構(IPA)が2020年7月21日に公開した「情報セキュリティ10大脅威」によれば、組織にとっての脅威の中で第1位にランキングされています。実は「標的型攻撃」が第1位になったのは2016年であり、それから5年連続でトップの脅威であり続けているのです。標的型攻撃の被害を防ぐことは、企業や組織のセキュリティ担当者にとって、最重要課題だと言っても過言ではありません。

| 個人 | 順位 | 組織 |

|---|---|---|

| スマホ決済の不正利用 | 1位 | 標的型攻撃による機密情報の窃取 |

| フィッシングによる個人情報の詐取 | 2位 | 内部不正による情報漏えい |

| クレジットカード情報の不正利用 | 3位 | ビジネスメール詐欺による金銭被害 |

| インターネットバンキングの不正利用 | 4位 | サプライチェーンの弱点を悪用した攻撃 |

| メールやSMS等を使った脅迫・詐欺の手口による金銭要求 | 5位 | ランサムウェアによる被害 |

| 不正アプリによるスマートフォン利用者への被害 | 6位 | 予期せぬIT基盤の障害に伴う業務停止 |

| ネット上の誹謗・中傷・デマ | 7位 | 不注意による情報漏えい(規則は遵守) |

| インターネット上のサービスへの不正ログイン | 8位 | インターネット上のサービスからの個人情報の窃取 |

| 偽警告によるインターネット詐欺 | 9位 | IoT機器の不正利用 |

| インターネット上のサービスからの個人情報の窃取 | 10位 | サービス妨害攻撃によるサービスの停止 |

では具体的に、どのような方針で取り組むべきなのでしょうか。ここでぜひ参考にしたいのが、「サイバー・キル・チェーン」という考え方です。

これは2009年にロッキード・マーチン社が提唱した概念であり、軍事用語である「キル・チェーン」をサイバー攻撃に当てはめたものです。キル・チェーンとは、攻撃の構造をモデル化したものであり、大きく4つの要素で構成されています。第1は「目標の識別(Target identification)、第2は「目標に対する武力の派遣(Force dispatch to target)」、第3は「攻撃の決断と司令(Decision and order to attack the target)」、そして第4は「目標の破壊(Destruction of the target)」です。

軍事的な攻撃がこの4ステップで行われていること、そして現在敵がどの段階にあるのかがわかれば、より効率的に防御することが可能になります。例えば敵の攻撃が第1段階にある場合には、攻撃目標となり得る施設などを隠蔽するといった手段が有効です。第2段階の場合には、敵のロジスティクスを分断するといった策が考えられます。そして第3段階では、外交交渉によって攻撃の抑止を目指すことになるでしょう。1962年に起きた「キューバ危機」は、その典型的なケースだと言えます。

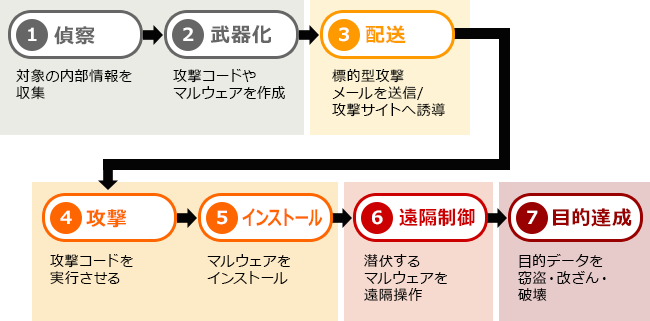

ではこの「キル・チェーン」モデルを、標的型攻撃に当てはめるとどうなるのでしょうか。攻撃プロセスは大きく7段階で構成されていることがわかっています。

標的型攻撃の7つの段階とそれらへの効果的な対応方法

第1段階:偵察(Reconnaissance)

最初に攻撃者が行うのは、標的となる組織や個人の調査です。組織のホームページ、外部とやり取りされているメールの内容、従業員のSNSなどから情報を収集し、標的となる人物を絞り込んでいきます。以前はターゲットとなる組織内に物理的に侵入し、機密情報が書かれたメモなどを入手するといった、「ソーシャル・エンジニアリング」と呼ばれるスパイ映画のような方法がとられることもありましたが、最近ではSNSで情報を収集するケースが多くなっているようです。

第2段階:武器化(Weaponization)

標的となる人物が決まったら、攻撃に使用する攻撃コード(Exploit)やマルウェアを作成します。これをメールで送信する場合には、標的となる人物が開きやすいファイル(WordやPDF、JPGなど)に偽装します。フィッシングのようにサイトへ誘導して感染させる場合には、誘導先のサイトに仕込むことになります。

第3段階:配送(Delivery)

第2段階で作成したファイルやサイトへのURLを、取引先などになりすましたメールに添付し、標的となる人物に送付します。これによって攻撃コードやマルウェアをターゲットに送り込みます。この段階のマルウェアは、攻撃者の最終目的である情報収集を行うもものではなく、情報収集を行う別のマルウェアを呼び込むために使用されるケースが一般的です。

第4段階:攻撃(Exploitation)

第3段階で送り込んだ攻撃コードやマルウェアを実行させます。

第5段階:インストール(Installation)

攻撃コードやマルウェアが実行されることで、ターゲットに侵入して情報収集を行うためのマルウェアがインストールされます。このマルウェアは攻撃者のサーバーと通信を行ない、攻撃者からの司令に従って情報収集などを実行します。

第6段階:遠隔操作(Command and Control)

第5段階でインストールされたマルウェアが、攻撃者のサーバーからの司令に従い、情報収集などを遂行していきます。この間に他のコンピューターへと感染を拡大していくケースも少なくありません。

第7段階:目的実行(Actions on Objective)

マルウェアが目的の情報を入手し、それを攻撃者へと流出させます。マルウェアがランサムウェアの場合には、ターゲットとなる情報が暗号化され、身代金要求などが行われます。

一連の攻撃プロセスを、以上のように複数の段階に分けておくことで、対策を考えやすくなります。

例えば第3〜4段階では「Webブラウザの警告機能を活用する」「メールの添付ファイルを無害化するソリューションを活用する」「SWG(Secure Web Gateway)を活用する」といったアプローチが考えられます。また第5段階への対応では、次世代アンチウイルスやEDR(Endpoint Detection and Response)が有効だと言えるでしょう。さらに第6段階の通信は、レイヤ7までカバーしたネットワークセキュリティ製品を導入することで、遮断できる可能性が高くなります。つまりセキュリティ対策を漠然と捉えるのではなく、敵の攻撃プロセスを理解した上で、それぞれの段階への対応を明確にしていくわけです。

「彼を知り己を知れば百戦殆からず」という『孫子・謀攻』の言葉は、セキュリティの世界にも当てはまるのです。

VMware Carbon Black Cloud Endpoint Standardとは

VMware Carbon Black Cloud Endpoint Standard(旧CB Defense、以下Endpoint Standard)は、あらゆるサイバー攻撃からコンピューターを保護する次世代アンチウイルス+EDRソリューションです。マルウェア攻撃だけでなく、メモリやPowerShellなどスクリプト言語を悪用する非マルウェア(ファイルレス)攻撃などをブロックするとともに、万一の際にも侵入状況の把握やその対応を行うことができます。

詳しくはこちら

様々な企業が「VMware Carbon Black Cloud」を活用しています

株式会社ユーシン精機様

運用負荷をかけることなく、24時間365日エンドポイントセキュリティ強化を実現

スマートニュース株式会社様

脅威を分かりやすく可視化 運用も容易な次世代アンチウイルス+EDRを選択

HRBrain様

CB Defense導入の決め手になったのは、「Mac対応」と「EDR」が次世代アンチウイルスに統合されていた点

NTTスマイルエナジー様

CB Defenseの導入で「マルウェア等の最新の脅威から守られているという安心感」を得ることができた

- カテゴリ別

- 製品別

- ソリューション別

サイバネットシステム株式会社 ITソリューション事業部

サイバネットシステム株式会社 ITソリューション事業部