EDRとは?

情報漏えい対策や最新のサイバー攻撃に効果的な理由も解説

情報漏えい対策や最新のサイバー攻撃に効果的な理由も解説

情報漏えいへの対策に、EDR(Endpoint Detection and Response)を検討される企業が増えています。この記事では、EDRとは?どんなセキュリティなのか? などをわかりやすく解説。また、日本企業が注意すべき脅威とその対策も紹介します。情報漏えいなど、大きな被害につながるサイバー攻撃へのセキュリティ強化にご活用ください。

INDEX

・EDRとは?従来のAV製品との違いは?

・今、EDRがセキュリティ対策に求められる理由

・日本企業を脅かす最新のセキュリティ10大脅威

└(1)ワークスタイルとシステム環境の大きな変化

└(2)無防備状態を突くゼロデイ脆弱性攻撃

└(3)事業停止に追い込む脅威の台頭

EDRでサイバー攻撃による被害を最小化

まとめ

参考 : EDRの導入事例

EDRとは?従来のAV製品との違いは?

情報漏えい対策として、注目を集めているEDR(Endpoint Detection and Response)。従来からあるAV(Anti-Virus)製品を含むEPP(Endpoint Protection Platform)製品との違いを、簡単に説明します。

EPP(AV / NGAV)製品は、既知のマルウェアの特長(シグネチャ)と照合してマルウェアを特定し、侵入を防ぎます。しかし、未知のマルウェアや非マルウェア(ファイルレス攻撃)は検知できないため、「振る舞い検知」や「機械学習」などの技術を使い、サイバー攻撃を検知・防御する次世代型AV製品「NGAV(Next Generation Anti-Virus)」も登場しています。

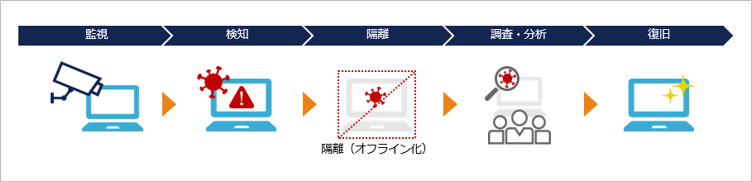

EPP(AV / NGAV)製品が防御型であるのに対し、EDRはサイバー攻撃による被害を最小限に抑え込むことを目的としたセキュリティ製品です。次のようなプロセスで、攻撃を検知し、被害の拡大を抑え、迅速な事後対応を支援します。

EDR(Endpoint Detection and Response)

Endpoint(ネットワークにつながる端末)

PCやスマホ、タブレット、サーバーといったエンドポイントを監視し、ログを収集。

Detection(検知)

サイバー攻撃の兆候を検知するとシステム管理者に通知。攻撃を受けたPCを隔離。

Response(対応)

収集したログから侵入経路や影響範囲などの把握、復旧対応(Response)を支援。

■EDRによるエンドポイントでの脅威検出から復旧までのプロセス

1.検知

収集したエンドポイントのログ(アプリケーション、プロセス、ネットワークアクセス、イベント、レジストリの変更)を分析し、攻撃の兆候を自動で検知。システム管理者にアラートで通知し、その後の対応を迅速に行えます。

2.隔離

感染した端末をネットワークから隔離し、マルウェアの感染拡大を抑え込みます。自宅や支社などの端末もリモートで隔離でき、その後の迅速な調査や分析につなげます。

3.調査・分析

収集したログから、侵入経路・侵入後の活動・影響範囲などを調査・分析。EDRの管理コンソール画面上で、「侵入経路」「感染がどこまで広がっているのか?」「その影響は?」などの確認および対処が行えます。

4.復旧

感染した端末からのマルウェア除去、検知した挙動のブラックリストへの登録、プロセス遮断、アプリケーション削除などを実行。さらに、感染の痕跡を活用し、今後、同様の被害があった場合、短時間での検出、防御につなげることもできます。

今、EDRがセキュリティ対策に求められる理由

サイバー攻撃は日々、高度化・巧妙化を続けています。組織化されたハッカー集団は高度な技術と多様な手法で、システムや人の脆弱性を突くサイバー攻撃をくり返し、既存のEPP(AV / NGAV)製品で100%防御することは困難な状況です。

これまでのEPP(AV / NGAV)製品は、「防御すること」を重視していたため、すり抜けが発生した際、「マルウェアに侵入されたのか?」「攻撃活動をしているのか?」さえも確認する手段がありませんでした。

EDRがセキュリティ対策に必要な理由は、感染後の迅速で適切な対応で被害を最小化するEDRと、既存のEPP(AV / NGAV)製品を組み合わせることで、セキュリティ全体の強化を図ろうとする企業のニーズが高まってきたからです。

日本企業を脅かす最新のセキュリティ10大脅威

情報漏えいやデータの改ざん、身代金目的のデータやシステムの暗号化など、大きな被害につながる脅威には、どのようなものがあるのでしょう。参考として、IPA(独立行政法人 情報処理推進機構)が発表した「情報セキュリティ10大脅威 2022(※1)」を紹介します。2021年に日本で発生し、社会に与える影響が大きかったセキュリティ上の脅威です。

■情報セキュリティ10大脅威 2022(組織向けの脅威)

| 順位 | 「組織」向け脅威 | 昨年順位 |

|---|---|---|

| 1位 | ランサムウェアによる被害 | 1位 |

| 2位 | 標的型攻撃による機密情報の窃取 | 2位 |

| 3位 | サプライチェーンの弱点を悪用した攻撃 | 4位 |

| 4位 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 3位 |

| 5位 | 内部不正による情報漏えい | 6位 |

| 6位 | 脆弱性対策情報の公開に伴う悪用増加 | 10位 |

| 7位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | New |

| 8位 | ビジネスメール詐欺による金銭被害 | 5位 |

| 9位 | 予期せぬIT基盤の障害に伴う業務停止 | 7位 |

| 10位 | 不注意による情報漏えい等の被害 | 9位 |

では、特に注意すべき脅威や急増する背景を説明します。

(1)ワークスタイルとシステム環境の大きな変化

2020年から2021年、新型コロナウイルスの感染拡大への対策として、多くの日本企業がテレワークを導入しました。また、DX(Digital Transformation)を推進する企業が、その手段の1つとしてテレワーク化を加速させ、業務システムやデータのクラウド移行が一挙に進行したため、こうしたワークスタイルとシステム環境の大きな変化が、ハッカー集団に“多くのチャンス”をもたらしました。テレワークに利用されるクラウド環境やWebサービス、メール、リモートアクセスの脆弱性を突く攻撃が増えており、自社システムを早急に見直し、セキュリティ対策を講じる必要があります。

(2)無防備状態を突くゼロデイ脆弱性攻撃

「脆弱性対策情報」と「ゼロデイ攻撃」は、ソフトウェアやツールの脆弱性に関する情報公開と対策が実施されるまでの隙を突く攻撃です。脆弱性が発見されたソフトウェアを利用する企業で、すべてのユーザーがセキュリティパッチを適用するまでの間や、修正プログラムが公開(提供)されるまでの無防備な状態に攻撃(ゼロデイ攻撃)が行われます。IPAは、「修正プログラムが提供された時点でゼロデイ攻撃は行われており、脆弱性対策に加え、外部からの侵入を検知 / 防御する機器を導入するなどの備えが重要(※2)」と新たな対策の必要性を伝えています。

(3)事業停止に追い込む脅威の台頭

自然災害などによるIT基盤の停止以上に、事業継続を揺るがす脅威が次の3つです。

●ランサムウェア

ターゲットの企業や組織のネットワークに侵入し、企業のデータを暗号化した上で「元に戻したければ身代金を払え」と要求する攻撃。日本国内でも急増しており、2021年には日本国内の複数の企業や組織での被害が報じられました。2022年2月10日に警察庁が発表した調査結果(※3)では、企業が復旧に要した期間で最も長かったのが1週間以内、被害の調査・復旧に総額1,000万円以上を要したものが4割近くを占めていました。

●標的型攻撃

特定の企業に所属する特定の人をターゲットにマルウェアを仕込んだメールを送付し、情報を搾取します。ターゲットに合わせた“なりすましメール”なので、防ぐことは非常に困難です。総務省は、「侵入を防ぐための対策、侵入された場合にすばやく検知するための対策、検知した場合にすばやく対処するための対策をバランスよく行うことが重要(※4)」と注意を促しています。

●サプライチェーンの弱点を悪用した攻撃

サプライチェーンに属している企業にマルウェアを送り込み、その企業を踏み台に大企業などの最終ターゲットを攻撃する手法です。自社のセキュリティ対策をどれだけ強化しても、関連企業や取引先の脆弱性を経由したサイバー攻撃を防ぐことはできません。IPAも、「サプライチェーンを構成する中小企業においては発注元企業への標的型攻撃の足掛かりとされる懸念も指摘されており、早急な対策実施が必須(※5)」と指摘しています。

※1 : IPA「情報セキュリティ10大脅威 2022」2022年1月27日

https://www.ipa.go.jp/files/000095773.pdf

※2 : IPA「〜昨年と同じ脅威が引き続き上位に、日常的な備えが重要〜」2022年1月27日

https://www.ipa.go.jp/about/press/20220127.html

※3 : 警察庁発表「令和3年におけるサイバー空間をめぐる脅威の情勢等について(速報版)」2022年2月10日

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R03_cyber_jousei_sokuhou.pdf

※4 : 総務省『国民のための情報セキュリティサイト』標的型攻撃への対策

https://www.soumu.go.jp/main_sosiki/joho_tsusin/security/business/admin/07.html

※5 : IPA「中小企業の情報セキュリティ対策ガイドライン」2021年3月10日

https://www.ipa.go.jp/security/keihatsu/sme/guideline/

EDRでサイバー攻撃による被害を最小化

サイバー攻撃はエスカレートを続けており、その被害は、保有する個人情報の漏えい、機密情報の搾取、身代金要求、事業停止や経営破綻…と想像をはるかに超えるものです。そして、初めての被害がランサムウェアによる「莫大な身代金要求」ということもあり得ます。

前段で紹介したIPAの注意喚起にもあるように、今後のセキュリティ対策は「侵入防御の対策 : EPP(AV / NGAV)製品」と「迅速な侵入検知と対処のための対策(EDR)」を取ることが重要です。防御の強化だけではなく、EDRによる侵入検知と侵入後の対策強化が急がれています。

まとめ

「EDRとは何?AV製品と何が違うの?」という皆様の疑問にお答えできたでしょうか。この記事を読み、「EDRが重要なことはわかったが、EDR選びや導入をどう進めればいいの?」という不安や疑問をお感じであれば、サイバネットシステムにご相談ください。エンドポイントセキュリティ製品やクラウドセキュリティ製品、EDR製品の導入実績を数多くもつサイバネットが、セキュリティに関する様々な疑問にお答えします。

サイバネットは、3つのEDR、「VMware Carbon Black」「CrowdStrike」「Deep Instinct」を取り扱っており、お客様企業に最適なEDRを選び、導入から運用までを支援します。

- VMware Carbon Black(ヴイエムウェア株式会社)

次世代アンチウイルスとEDR機能を搭載。元はEDRのパイオニアであるCarbon Black社の製品。 - CrowdStrike(クラウドストライク株式会社)

クラウドネイティブのエンドポイント保護プラットフォーム。NGAVやEDRなど機能別に導入可能。 - Deep Instinct(ディープインスティンクト株式会社)

最新のAI技術「ディープラーニング」で脅威を予測防御する“予防ファースト”のEDR。

参考 : EDRの導入事例

(1)

AIによる初期時点での脅威防御と自社で運用できる点が決め手。運用負荷は以前の半分以下に。

株式会社ヤマダホールディングス

導入製品 : Deep Instinct

詳細はこちら

(2)

次世代アンチウイルスとEDRの多層防御で新たな脅威に対処。SOCサービスで社内の負荷も軽減。

株式会社トランザクション・メディア・ネットワークス

導入製品 : VMware Carbon Black

詳細はこちら

(3)

新たなセキュリティ基盤を短期間で構築。わかりやすい管理コンソールで効率的な運用体制を実現。

エンバーポイント株式会社

導入製品 : VMware Carbon Black

詳細はこちら

(4)

MDRサービスの活用で、運用負荷をかけず24時間365日エンドポイントセキュリティ強化を実現。

株式会社ユーシン精機

導入製品 : VMware Carbon Black

詳細はこちら

(5)

脅威を分かりやすく可視化する管理コンソール、運用も容易な次世代アンチウイルス+EDRを選択。

スマートニュース株式会社

導入製品 : VMware Carbon Black

詳細はこちら

(6)

社員の働く場所を問わないセキュアなエンドポイント環境の提供と、効率的な運用管理を実現。

株式会社NTTスマイルエナジー

導入製品 : CB Defense(現 VMware Carbon Black)

詳細はこちら

(7)

侵入を前提とした「侵入後の対応」を実現。決め手はMac対応とEDRとNGAVが統合されていた点。

株式会社 HRBrain

導入製品 : CB Defense(現 VMware Carbon Black)

詳細はこちら