TXOneで製造現場を「止めずに守る」

OT環境に潜むサイバーリスクに対応し、

サイバネットは製造業DXの“安全な推進”を支援します

-

TXOneとは

TXOneとは製造現場のセキュリティ要件に応えるOTセキュリティソリューション

-

機能紹介

機能紹介「セキュリティ検査」「エンドポイント保護」「ネットワーク防御」に対応した3シリーズの紹介

-

資料ダウンロード

資料ダウンロードTXOne紹介資料のダウンロードはこちら

製造現場が“つながる”時代へ

近年、製造業ではDX(デジタルトランスフォーメーション)の加速に伴い、製造現場の構造そのものが大きく変わりつつあります。

製造現場では、稼働状況や生産データをリアルタイムで把握・分析し、全体最適化や迅速な意思決定を進める動きが広まっています。

その一例が、スマートファクトリー化に代表される “つながる工場” への進化です。

IoTやクラウドとの連携により、これまで独立した閉鎖的な環境で運用されてきたICS(産業用制御システム)/OT(システム制御・運用技術)が、外部ネットワークと接続されるようになりました。

製造現場の“外部接続”が引き起こすセキュリティ課題

OT環境に潜む、セキュリティリスクの顕在化

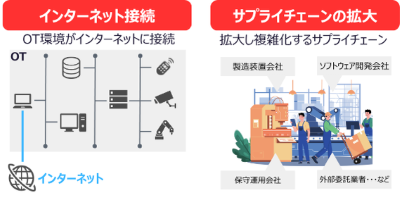

従来は閉域運用が前提だったOT環境も、DXによってインターネットや企業のITシステム、クラウドなどと接続されるようになっています。これにより、これまで想定されていなかった“侵入経路”が生まれ、外部からのサイバー攻撃のリスクが高まっています。

さらに、設備やシステムの運用は、機器ベンダー、保守会社、外部委託業者など、多様な関係者との連携によって支えられています。こうした関係性は年々複雑化し、サプライチェーン全体がネットワークで結び付く構造が形成されつつあります。

こうした複雑化は利便性をもたらす一方で、「誰が」「いつ」「どこから」接続しているかを正確に把握することは難しく、防御の盲点となり得る経路が拡大しています。

工場が止まるサイバー攻撃

世界中でICS/OTを標的とした攻撃事例が報告されており、生産ラインの停止、設備の損傷、情報漏洩といった深刻な被害が発生しています。

2018年 半導体製造メーカへのランサムウェア攻撃

2018年、アジア地域の半導体製造メーカにおいて、ソフトウェア更新作業中にランサムウェアが感染・拡散。複数の工場が一時的に稼働停止に追い込まれた。

設備に組み込まれた端末からネットワーク全体に感染が拡がり、生産や納期に大きな影響を及ぼした。

出典:IPA「制御システム関連のサイバーインシデント事例6」

https://www.ipa.go.jp/security/controlsystem/ug65p900000197wa-att/000085317.pdf

2019年 アルミ製造企業へのランサムウェア攻撃

2019年、欧州を拠点とするアルミ製造業企業がランサムウェア攻撃を受け、IT・OT両面に影響が及んだ。

社内ネットワーク全体が一時的に停止し、生産ラインは一部で手作業に切り替えるなどの対応を迫られた。

出典:IPA「制御システム関連のサイバーインシデント事例5」

https://www.ipa.go.jp/security/controlsystem/ug65p900000197wa-att/000080702.pdf

2021年 米国パイプライン企業へのランサムウェア攻撃

2021年、米国のパイプライン企業がランサムウェアによるサイバー攻撃を受けた。

攻撃対象は主にITシステムだったが、安全性を考慮してOTシステムを含む全体の運用を一時停止。

結果として広範な燃料供給に混乱が生じ、社会的・経済的な影響を引き起こした。

出典:IPA「制御システム関連のサイバーインシデント事例9」

https://www.ipa.go.jp/security/controlsystem/ug65p900000197wa-att/000093825.pdf

OTセキュリティ対策を後押しする制度的な取り組み

求められる、国際ルールへの対応と体制整備

OT環境へのサイバー攻撃が社会的なリスクとして認識される中、各国では制度整備の動きが加速しています。

たとえばEUでは、「サイバーレジリエンス法(Cyber Resilience Act)」の制定が進められており、製品の設計から廃棄に至るまでのライフサイクルを通じてセキュリティを確保する責任が企業に求められつつあります。

グローバル市場に進出する製造業にとって、OTセキュリティへの対応がこれまで以上に重要な課題となります。

「止めずに守る」ことが求められるOTセキュリティ

製造現場では、生産ラインの停止やシステム再起動が重大な影響を及ぼします。

そのため、セキュリティ強化と安定稼働を両立することは、OTセキュリティにおける本質的な課題です。

また、OT環境にはITとは異なる、以下のような特有の制約があります。

1. 運用上の制約:止められない

常時稼働が前提であり、再起動やパッチ適用が許容されない

セキュリティよりも安定稼働が最優先されることが多い

2. 技術的制約:古い・特殊

旧型のレガシーOSを使用し続ける現場も多く、標準的なアップデートによる防御が困難

異なるベンダー/世代の機器が混在している

産業特化型の通信仕様や非標準構成が多い

2. 可視性の制約:把握できない

インターネット非接続のため、接続機器の把握・資産管理が困難

生産ラインの拡張や組み換えでネットワーク構成が変わるケースがあり、その都度把握が必要になる

製造現場のセキュリティ要件に応えるTXOneのソリューション

TXOneは、OT特有の制限と要件を踏まえ、可用性を維持しながらセキュリティを強化できるソリューションを提供しています。

特長は、「止めずに守る」というOT環境の要件に応え、製造現場での実運用を前提とした柔軟かつ現実的な設計にあります。

TXOneは、製造現場のセキュリティニーズに応じて、「セキュリティ検査」「エンドポイント保護」「ネットワーク防御」に対応した3つのシリーズで構成されています。

Elemetシリーズ

閉域網内の端末やスタンドアロンPC、外部からの持ち込みデバイスなどはセキュリティ対策の盲点になりがちです。

Elementシリーズはこのような機器に対し、検査・可視化することでリスクを最小化します。

Stellar

多くの製造装置は長期稼働を前提としており、サポートの終了したレガシーOSを使い続ける現場が存在します。

Stellarは、こうしたレガシー環境にも対応可能なエンドポイント保護ソリューションです。

Edgeシリーズ

OT環境にウイルスなどの脅威が侵入すると、ネットワーク内での水平移動(ラテラルムーブメント)により、複数の装置へと被害が拡大する恐れがあります。

Edgeシリーズは、マイクロセグメンテーションによるウイルスの水平移動対策と、産業用ネットワークに特化した制御と検知で、感染の拡大を防止するネットワークセキュリティソリューションです。

TXOneについて

TXOne Networksは、産業用制御システムや運用技術(OT)環境の信頼性と安全性を確保するサイバーセキュリティソリューションを提供しています。大手製造業や重要インフラ事業者への多くの実装経験から得た知見を活かし、サイバー防御に対する実用的で運用に適したアプローチを開発しています。ネットワーク防御およびエンドポイント保護の製品を提供し、リアルタイムかつ徹底的な防御アプローチにより、OTネットワークとミッションクリティカルなデバイスを保護します。

幅広い業種のお客様のオペレーション継続を支えています

| ・半導体製造装置 | TOP10 の8社 |

| ・半導体製造 | TOP10 の6社 |

| ・半導体パッケージング | TOP10 の5社 |

| ・医薬品業界 | TOP10 の5社 |

| ・自動車業界 | TOP10 の5社 |

| ・航空業界 | TOP10 の5社 |

受賞歴

2025 Fortress Cybersecurity Awards

2025 Global InfoSec Awards

2025 Cybersecurity Excellence Awards