機能紹介

機能紹介 - クラウド/コンテナ/IaCセキュリティ

アプリとインフラの境界が曖昧な現代において、 包括的なセキュリティ状況の把握を可能にします

Aikido Securityのクラウド/コンテナ/IaCセキュリティ機能は、クラウド設定ミスやコンテナイメージの脆弱性、IaCテンプレートの不備を検出し、アプリケーションやOSSとあわせて一元的に可視化します。

とくにクラウド環境については、CSPM(Cloud Security Posture Management:クラウドセキュリティポスチャ管理)に相当する機能として、クラウドアカウント全体の設定状況やリスクを継続的に監視・評価します。

マルチクラウドやKubernetesなどクラウドネイティブ環境全体のセキュリティ状況を、ソフトウェアの包括的セキュリティ対策ソリューションとしてまとめて把握できるようにします。

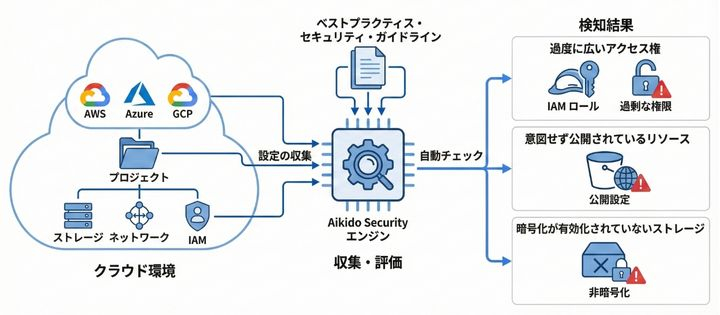

CSPM(クラウドセキュリティポスチャ管理):クラウド設定のベストプラクティス・ミスコンフィグ検知

クラウド環境の設定ミスを自動的にチェック

- クラウドアカウントやプロジェクトと連携し、各種リソース(ストレージ、ネットワーク、IAM など)の設定を収集・評価します。CSPM(クラウドセキュリティポスチャ管理)の考え方にもとづき、環境全体の設定状態を継続的に把握します。

- 一般的なベストプラクティスやセキュリティガイドラインにもとづき、「過度に広いアクセス権」「意図せず公開されているリソース」「暗号化が有効化されていないストレージ」などを検知します。

リスクの高いミスコンフィグを優先的に把握

- すべての設定ミスを同列に扱うのではなく、影響範囲や攻撃に必要な条件などを踏まえ、リスクの高いミスコンフィグから優先的に対処できるように整理します。

- どのリソースに、どのようなリスクがあるのかを一覧で確認できるため、クラウドインフラ担当者やSREが具体的な対応策を検討しやすくなります。

コンテナイメージ・Kubernetes・IaC環境のセキュリティチェック

コンテナイメージの脆弱性・ベースイメージのリスク検出

- ベースイメージ、Dockerfileコマンド、そしてKubernetesワークロードに至るまでスキャンし、含まれているパッケージやライブラリに既知の脆弱性がないかをチェックします。

- 古いソフトウェア、マルウェア、ライセンスリスクなども含めて可視化し、「どのイメージを優先的に更新すべきか」を判断しやすくします。

Kubernetes設定・ランタイムの確認

- Kubernetesクラスタと連携し、ワークロードや設定(例:RBAC、NetworkPolicy、Pod Security など)を評価します。

- 過剰な権限付与や、分離が不十分な構成など、セキュリティ上の懸念がある設定を検出します。

- マルチテナント環境や複数クラスタを運用している場合でも、リスクの高い箇所にフォーカスしやすくなります。

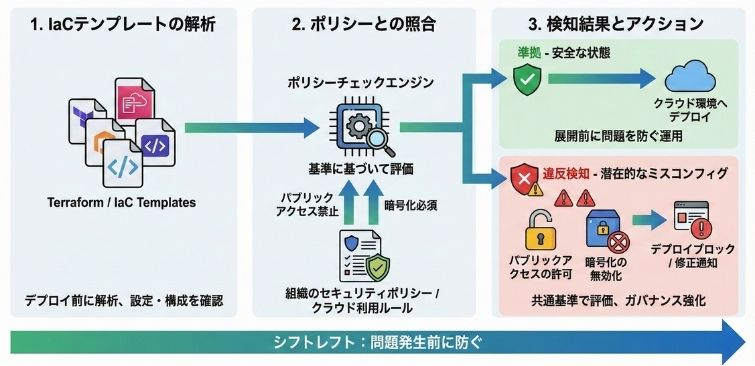

IaCテンプレートのポリシーチェック

デプロイ前に「安全な状態かどうか」を確認

- Terraform などのIaCテンプレートを解析し、展開されるリソースの設定や構成がセキュリティポリシーに準拠しているかを事前に確認します。

- 実際にクラウド環境へデプロイする前に、潜在的なミスコンフィグを検知できるため、「問題が発生してから直す」のではなく、「展開前に防ぐ」運用にシフトできます。

組織ポリシーとの整合性チェック

- 組織として定めているクラウド利用ルールやセキュリティポリシーと照らし合わせ、許容されない設定(例:パブリックアクセスの許可、暗号化の無効化 など)を検知します。

- プロジェクトごとに個別ルールを設けるのではなく、共通の基準でIaCテンプレートを評価できるため、ガバナンスの強化にもつながります。

アプリケーション/OSS管理との一体的な可視化

「どこに、どの種類のリスクがあるか」を俯瞰

- Aikido Securityは、アプリケーションコードやOSS、クラウド設定、コンテナ環境など、異なるレイヤーの情報を統合し、ダッシュボード上で一体的に可視化します。

- これにより、「アプリケーションの実装」「利用OSS」「クラウド設定」など、どのレイヤーに起因するリスクなのかを切り分けやすくなります。

優先度付けと対応策の検討を支援

- 例えば「このサービスに対しては、アプリケーションコードよりもクラウド設定側のリスクが支配的」といった状況が見えてくるため、限られたリソースの中で、どこに注力すべきかの判断がしやすくなります。

- OSS/SCA・SBOM機能やアプリケーションスキャン機能と組み合わせることで、ソフトウェア全体のセキュリティ状況を立体的に把握できます。