Aikido Securityは、OSS(オープンソース・ソフトウェア)脆弱性管理・SBOM・SAST/

DAST・クラウド/コンテナ・コンプライアンス対応まで、 ソフトウェア製品セキュリティに

必要な機能を1つに統合したソフトウェアの包括的セキュリティ対策ソリューションです。

複雑になりがちなDevSecOpsやソフトウェアサプライチェーンリスク対策を、

既存の開発フローに自然に組み込み、ムリなく・ムダなく前に進められる環境づくりを支援します。

OSS活用の背景と課題

背景

ソフトウェア開発におけるOSSの活用は、もはや例外ではなく前提となっています。

開発スピードを維持しながら新機能を短いサイクルでリリースしていくためには、

高品質なOSSコンポーネントやクラウドサービスを積極的に取り入れることが欠かせません。

マイクロサービス化やクラウドネイティブ化が進む中で、

1つのプロダクトの裏側には数十〜数百のOSSライブラリが組み合わさっているケースも珍しくありません。

OSSはイノベーションと生産性向上の大きなドライバーであり、

ビジネスの競争力を支える重要な要素になっています。

課題

一方で、OSS脆弱性、ライセンス違反、ソフトウェアサプライチェーンリスク、クラウド設定の不備など、

開発・セキュリティチームが対処すべき領域は年々拡大し、管理はますます複雑になっています。

どのプロダクトで、どのOSSが、どのバージョンで使われているのかを正確に把握できていないと、

新たなCVEが公表された際に、自社への影響範囲をすぐに判断することができません。

また、ライセンス条件の確認や、顧客・監査から求められる説明に追われ、

本来注力すべき開発やセキュリティ戦略の検討に十分な時間を割けないという課題も生じています。

その結果、「OSSを活用すればするほどリスク管理が追いつかない」というジレンマに

多くの開発組織が直面しています。

「Aikido Security」 - ソフトウェアの包括的セキュリティ対策プラットフォーム

Aikido Securityは、複雑化するセキュリティ課題に対し、ソフトウェア開発者に必要な機能をクラウドサービスとして統合的に提供します。

- OSS/ライブラリ解析・SBOM自動生成

- SAST / DAST 脆弱性スキャン

- クラウド/コンテナ/IaCチェック

- AI Autofix による自動修正提案

開発フローへのシームレスな統合

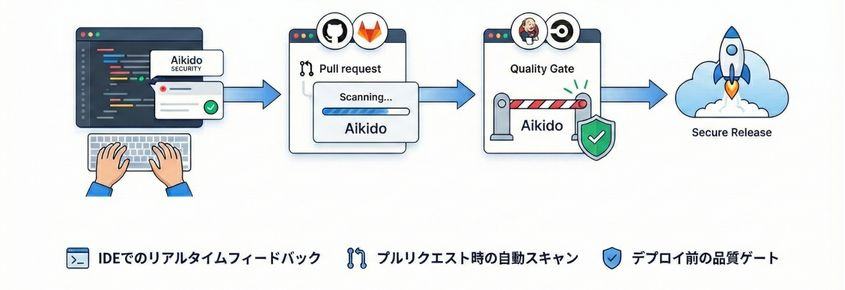

「開発スピードを落とさずに、セキュアにリリース」

IDE、Gitリポジトリ、CI/CDパイプラインと連携することで、開発者が使い慣れたツールチェーンの中にセキュリティを組み込みます。

- IDEでのリアルタイムフィードバック

- プルリクエスト時の自動スキャン

- デプロイ前の品質ゲート

Aikido Securityが選ばれる理由

選ばれる理由 1:DevSecOps基盤

日常フローへの統合

コーディング・レビュー・ビルド・デプロイの各フェーズで自動チェックを実施。開発者がわざわざ「別ツールを立ち上げる」手間を排除します。

リリースの手戻り削減

重要な脆弱性が残った状態でのマージやデプロイを防ぐ「ゲート機能」により、リリース直前の大きな手戻りリスクを最小化します。

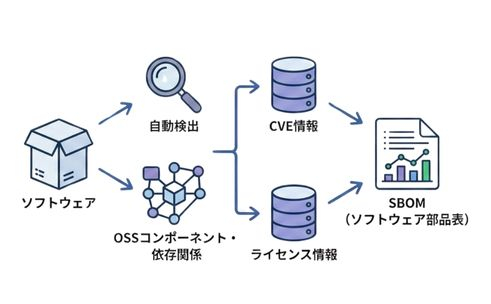

選ばれる理由 2:OSS管理とSBOM

SBOMの自動生成と可視化

依存関係を含むOSSコンポーネントを自動検出し、CVE情報やライセンス情報と突き合わせます。

- 製品・バージョンごとのリスク可視化

- 製造業・受託開発でのSBOM提供要求に対応

- 顧客・監査への迅速なレポーティング

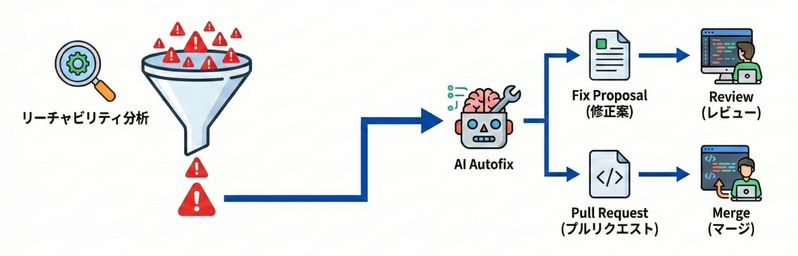

選ばれる理由 3: AI Autofixとノイズ削減

脆弱性管理の効率化

リーチャビリティ分析により、実際に悪用される可能性が高い脆弱性を優先的に抽出します。

AI Autofix が修正案やプルリクエストを自動生成。開発者はレビューとマージに集中でき、限られたリソースで最大効果を発揮します。

選ばれる理由 4:コンプライアンス

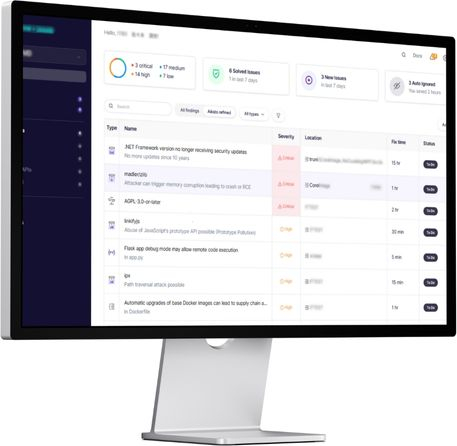

製品横断のリスク可視化

ダッシュボード機能により、組織全体のセキュリティ体制や製品ごとのリスク状況をひと目で把握できます。

監査対応の効率化

各種規格やフレームワークに対応したレポート出力機能により、社内監査・外部監査・顧客からのセキュリティ要求への対応工数を大幅に削減します。

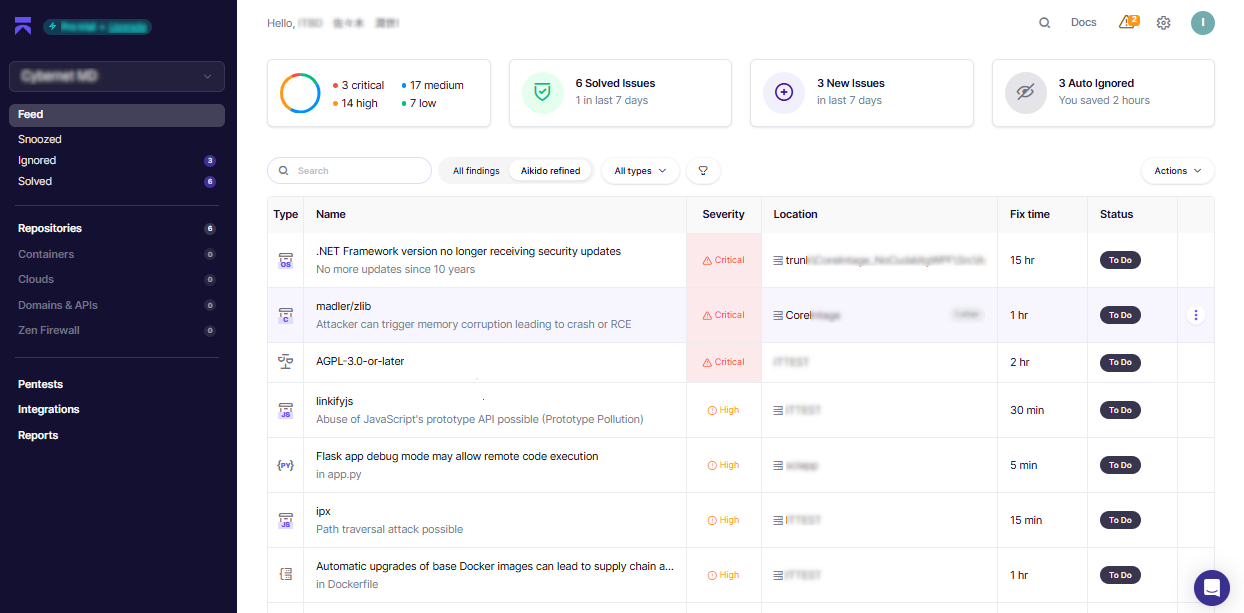

スキャンで検出した脆弱性のリスト。To Doから解決のためのアクションを実行できる。

導入シーン

業種・開発スタイルに合わせた活用例

導入シーン 1:自社サービス

SaaS / Webサービス事業者

- リリース頻度が高く、手動のセキュリティチェックでは追いつかない

- DevSecOpsを推進したいが、適切なツールと運用の組み合わせに悩んでいる

- セキュリティ診断サービスだけでなく、日常的な自動チェックを組み込みたい

導入シーン 2:製造業

プロダクト組込みソフトウェア

- 製品に組み込まれているソフトウェアのOSS利用状況と脆弱性を把握したい

- 顧客やパートナーからSBOM提供を求められている

- PSIRTによるインシデント対応を、よりスピーディかつ体系的に進めたい

導入シーン 3:受託開発・SIer

システムインテグレーター

- 顧客からのセキュリティ要求・SBOM要求に対応できる体制を整えたい

- 案件ごとのOSS利用状況と対応状況を一元的に管理したい

- セキュリティ対応を付加価値として提供し、他社との差別化につなげたい