EDRを搭載した次世代アンチウイルス

Endpoint Standard(旧CB Defense)とは

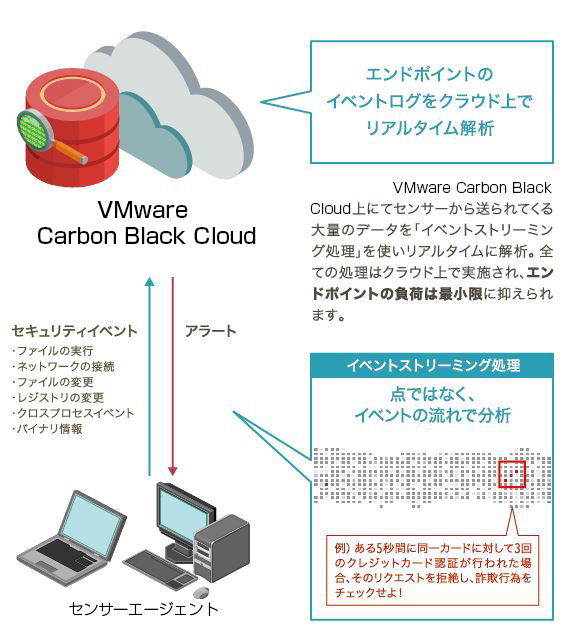

VMware Carbon Black Cloud Endpoint Standard(旧CB Defense、以下Endpoint Standard)は、クラウド上でビッグデータの解析の一つであるイベントストリーミング処理を利用してリアルタイムにファイルだけでなくイベントの流れ(関係性)を分析してセキュリティリスクを判断する「ストリーミングプリベンション」機能を採用しています。

そのため、未知のマルウェアやファイルレス(非マルウェア)攻撃であっても検出が可能です。また、EDR(エンドポイントでの検知と対応)機能によりエンドポイントのイベント情報を収録していますので、セキュリティインシデントに繋がる可能性のあるイベントへの対応の優先づけや万一の感染時には、被害が拡大する前の早期検知と初期対応から復旧までをも実現します。

Endpoint Standard の特長

クラウド&ビッグデータ解析によるエンドポイントセキュリティ

ビックデータの解析テクノロジーの1つであるイベントストリーミング技術を利用した”ストリーミングプリベンション”は、エンドポイント上のイベントをリアルタイムで解析しセキュリティインシデントにつながる兆候をいち早く察知。既知・未知を問わずマルウェア・ランサムウェア・ファイルレス攻撃からエンドポイントを保護します

VMware Carbon Black Cloud(旧PSC)とは

セキュリティクラウド基板となるVMware Carbon Black Cloudは、9,000社以上のお客様のエンドポイントからもたらされる毎日60TB以上のログデータ、1.75兆ものセキュリティイベントから脅威検出・レピュレ-ション・攻撃分類を実行する世界有数のセキュリティインテリジェンスです。

イベントストリーミング処理

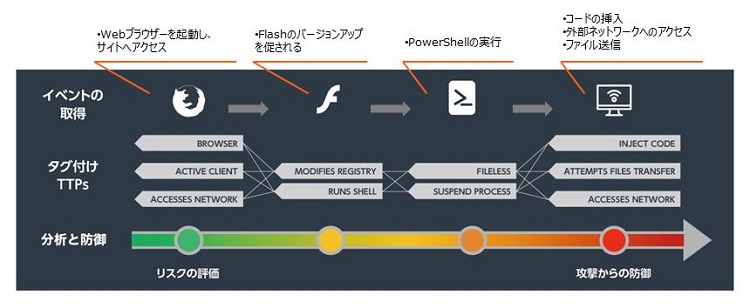

従来型アンチウイルスや機械学習型アンチウイルスは実行可能ファイルが悪意のあるファイルかどうかを静的解析によって判定するのに対し、 個々のイベントだけでなく、プロセス、アプリケーション、ネットワーク、ファイルなど一連のイベントの流れ(イベントストリーム)をリアルタイムで解析し、セキュリティ侵害の可能性を評価する「ストリーミングプリベンション」技術を実装しております。この機能により、ファイルレス攻撃など新たな脅威からも防御します。

次世代アンチウイルスにEDR機能を実装

従来のアンチウイルスはマルウェアからの防御に機能の主軸が置かれていました。そのため一度侵入されてしまうと対処が困難という弱点がありました。

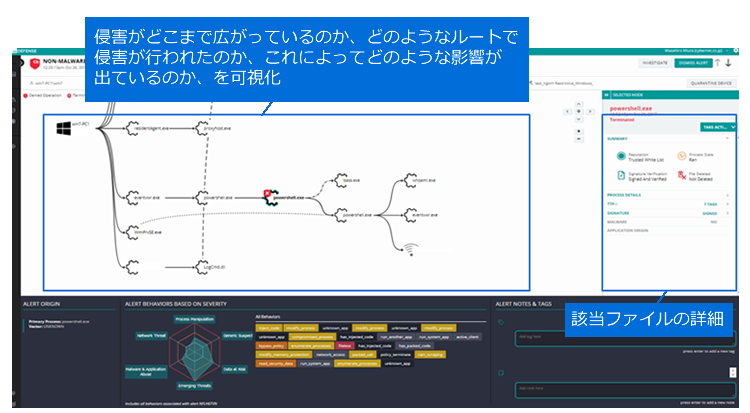

Endpoint Standardは強力な防御機能に加え(Endpoint Detection & Response)を統合することで、EDRがエンドポイントの「監視カメラ」として機能します。エンドポイントのイベントを記録しながら脅威づけを行います。万一のインシデントの際にはトリアージとしてのエンドポイントの検疫から感染範囲の特定、さらに侵入経路の特定などを実施します。最終的にエンドポイントを復旧させるための支援機能も装備しています。

●マルウェアによる感染・攻撃の流れを可視化

侵害を受けたというインシデントをいち早く検知し、その侵害がどこまで広がっているのか、どのようなルートで侵害が行われたのか、これによってどのような影響が出ているのか、などの調査を支援するため、攻撃の経路を可視化し、感染ポイントを特定します。

また、攻撃の詳細内容も確認することが可能です。

| ・実行されたプロセス名 | ・実行日時 | ・評価 |

| ・攻撃ステージ | ・電子署名情報 | ・ファイル消去の有無 |

| ・ハッシュの詳細 | ・TTP | ・マルウェアの既知/未知の大別 |

| ・プロセスの起点となるアプリケーション | ||

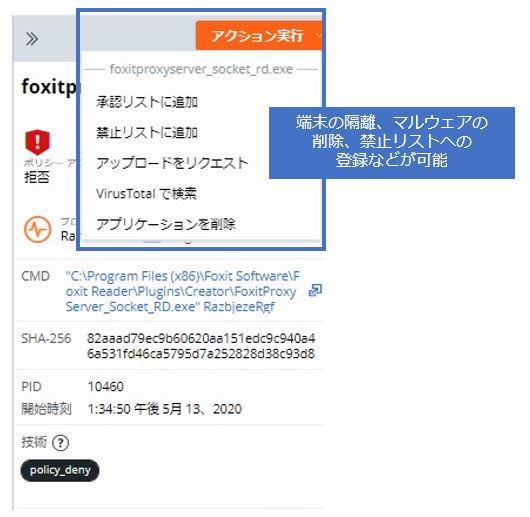

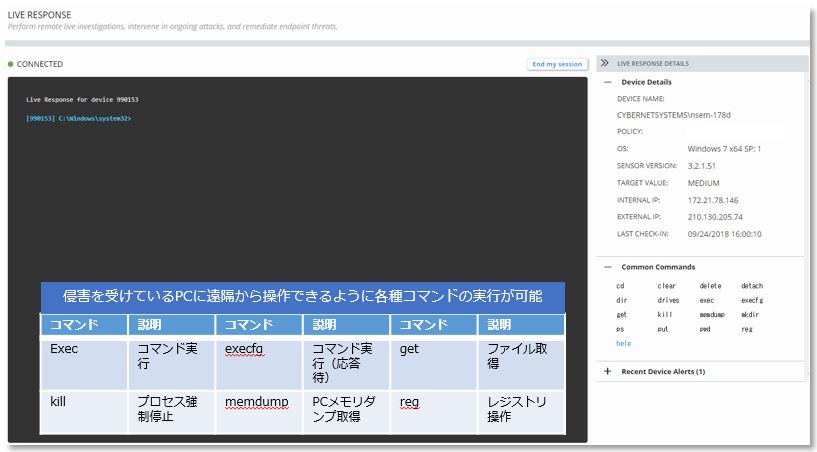

●感染・攻撃時の初期対応

侵害を受けた端末の隔離、マルウェアの削除、ブラックリストへの登録、リモートからのプロセス遮断等の初期対応が可能です。

セキュリティ担当者は必要であれば、アラートトリアージ画面から当該のPCをネットワークから隔離したり、当該PCにアクセスし、プロセスの停止を行ったりメモリダンプなども実行できます。

●再発防止の対策

再発防止の支援のために使われるのが「IOCファイル」です。IOCファイルは侵害を受けた端末で見つかった「侵害の痕跡(Indicator of Compromise)」を定義するファイルであり、IOCファイルを作成・共有することで、同様の侵害をより短時間で検出できるようになるほか、レジストリなどのIOCの収集やメモリダンプを採取できます。

またEDRのイベント情報はSplunkなどのSIEMとも連携可能で、他の境界セキュリティのイベントログと統合しCSIRTやSOC運営の際のエンドポイントからのセキュリティインシデントとして活用できます。

クラウド形式

Endpoint Standardはクラウド形式のため、従来のアンチウイルスのような管理サーバーや中継サーバーを社内に構築する必要はありません。PC、Mac、Linuxに導入するエージェントの導入もIT資産管理ソフトなどを利用することで数分で完了します。

超低負荷

エージェントのCPUならびにメモリの利用率は1%以下と超低負荷です。定義ファイルも非常に小さい上にバックグラウンドで自動的に更新されます。EDR機能による取得されたログは通常1エンドポイントあたり1日あたり3MB程度となります。

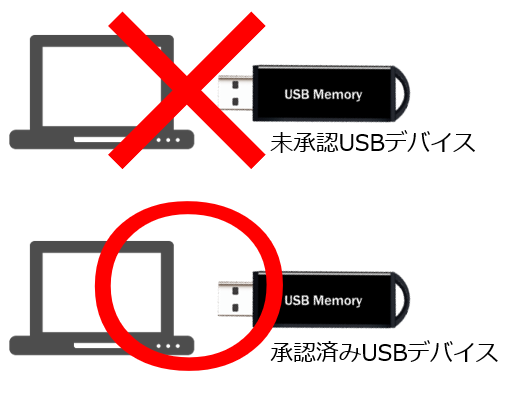

USBデバイス制御

USBデバイス毎に利用の可否を設定できます。USBデバイスでのファイルの持ち出し、持ち込み防止対策としても有効です。

- USBデバイスを端末に接続すると自動登録されるため、事前のデバイス情報の収集は不要

- USBデバイスの利用可否を管理者が設定可能

- デバイスメーカーのIDを利用し、メーカー単位での承認登録や、CSVファイルでの一括承認も可能

- デバイス承認時に管理名やメモが登録できるため、部門毎に管理名を付けるなど、デバイスの把握も容易

- ※未承認のUSBデバイスをブロックするか否かは指定可能です。

- ※VMware Carbon Black Endpoint Standard の標準機能です。

- ※Windows版でのみご利用いただけます。

- ※USBデバイスは、メモリ、ストレージが対象で、iPhone、Android は対象外です。

SIEM・API連携

SplunkなどのSIEM連携が可能で、SOC、CSIRTのセンサーとしての利用もできます。また、REST APIにより他アプリケーションとの連携も可能です。

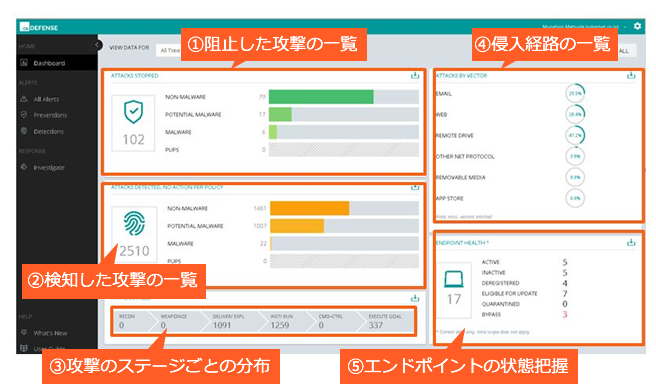

ダッシュボードから現在のセキュリティ状況と対処すべき課題が可視化できます

①阻止した攻撃の一覧阻止した攻撃ならびにその種類(マルウェア・非マルウェア・既知のマルウェア・危険なプログラム)を報告します。それぞれの内容をクリックすることで詳細なアラートリストのページに遷移します。 ②検知した攻撃の一覧検知のみを行った攻撃を報告します。それぞれの内容をクリックすることで詳細なアラートリストのページに遷移します。 ③攻撃のステージごとの分布攻撃のステージごとの件数を表示します。それぞれの攻撃のステージをクリックすることで詳細なアラートリストのページに遷移します。

④侵入経路の一覧攻撃の侵入経路を表示します。それぞれの経路をクリックすることで詳細なアラートリストのページに遷移します。 ⑤エンドポイントの状態把握エンドポイントにインストールされたセンサーの状況を表示します。

タグ付けの可視化

攻撃のTTP(Tactics・戦術、Techniques・手法、Procedures・手順)がビジュアルで表示されます。それぞれのTTPは危険度に応じて緑から赤でハイライトされます。

|

エンドポイントセキュリティ市場での評価

調査会社 GartnerのMagic Quadrant for Endpoint Protection Platforms, 2019でVisionaryにエントリーされ、The Forrester Wave Endpoint Security Suites, Q3 2019 ではStrong Performers になるなど中立的な調査機関から高い評価を受けています。

機械学習型アンチウイルスとの違い

ストリーミングプリベンションは既知および未知のランサムウェアを含むマルウェアに対応できるだけでなく、シグネチャーベースの従来型アンチウィルスやAIを活用した機械学習型アンチウイルスでの対応が難しいPowerShellやスクリプトベース、メモリベースアタックなどからもエンドポイントを保護します。同時にEDR機能が統合されているためセキュリティインシデント発生時の優先順位づけから原因追求までもを可能にします。

Endpoint Standard動作環境

| WindowsクライアントOS |

Windows 11 / 10 (Windows 10 IoTはサポートしていません) |

|---|---|

| Windows サーバーOS | Windows Server 2022 / 2019 / 2016 / 2012R2 / 2012 |

| macOS | 12 ~ 14 |

| Linux |

RHEL 7~9 / CentOS 7~8.5 / Oracle Linux 7~9.2 一部センサーでは、Amazon Linux、SUSE、Ubuntu、Debian などの対応もございます。 詳細はお問い合わせください。 |

※稼働OSやバージョンは随時更新されます。

最新及び詳細な動作環境についてはお問い合わせ下さい。

導入事例

Endpoint Standard(旧CB Defense)ご利用中のお客様事例をご覧いただけます。

HRBrain様

CB Defense導入の決め手になったのは、「Mac対応」と「EDR」が次世代アンチウイルスに統合されていた点

導入事例はこちら

NTTスマイルエナジー様

CB Defenseの導入で「マルウェア等の最新の脅威から守られているという安心感」を得ることができた

導入事例はこちら

- カテゴリ別

- 製品別

- ソリューション別

サイバネットシステム株式会社 ITソリューション事業部

サイバネットシステム株式会社 ITソリューション事業部