コラム

SPFとは?

~SPFの仕組みを解説~

SPFとはメールの送信元ドメインの正当性を確認するメール認証技術です。その仕組みや課題、解決策を分かりやすく解説します。

※本ページは、Valimail公式サイトのBlog に掲載された記事を翻訳・編集し、日本向けに作成されています。

-What is SPF? Email SPF explained: How it works

|

- 目次 - |

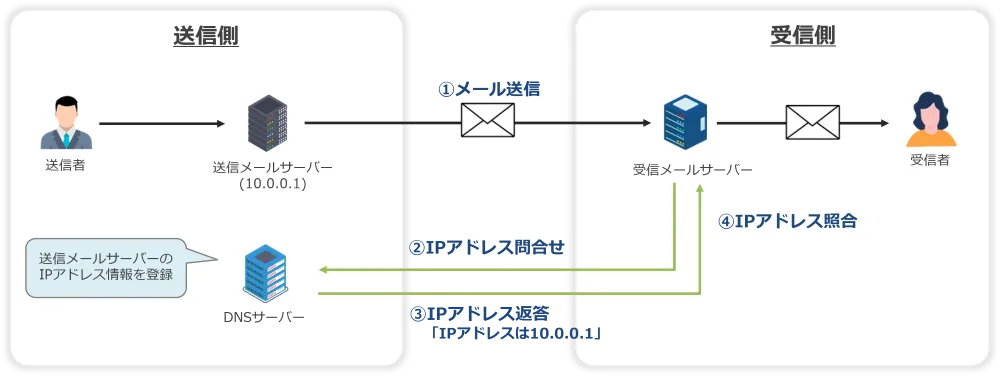

SPFの仕組み

SPF(Sender Policy Framework) は、ドメイン所有者が許可したIPアドレスをリスト化し、

メール受信サーバーがIPアドレスを照合・検証することで、不正な送信を防ぐメール認証技術です。

ドメインの所有者は、SPFレコードを設定することで、どのサーバーがそのドメインのメールを送信できるかを指定します。

SPF認証に失敗したメールは、なりすましの可能性が高いと判断され、不達や警告付きでの受信となる場合があります。

<SPFの動作の流れ>

- SPFレコードの公開

ドメイン所有者が、DNSにSPFレコード(許可されたIPアドレス等の一覧)を設定。 - DNSルックアップの実行

メール受信サーバーがメールを受信すると、メールのReturn-Path(エンベロープ送信元)を確認し、対応するSPFレコードを探す。

DNSルックアップを行い、送信元ドメインのSPFレコードを取得。 - SPFレコードの処理

メール受信サーバーは、取得したSPFレコードをもとにメール送信サーバーのIPアドレスを照合。

SPFレコードには、他のSPF設定を参照する「include」ステートメントが含まれる場合があり、追加のDNSルックアップが発生する。 - SPF認証の合否判定

メール送信サーバーのIPアドレスがSPFレコードに含まれていれば認証成功(PASS)。通常、メールは受信者の受信トレイへ配信される。

一致しない場合はSPF認証失敗(FAIL)。メール受信サーバーはメールを拒否するか、「なりすましの可能性あり」と警告を付与する。

SPFのリスクと制限について

SPFはメール認証において重要な役割を果たしますが、単体では完全な解決策にはなりません。

ここでは、SPFの主なリスクと制限について解説します。

1. SPFレコードに登録すべき送信元IPアドレスの特定が難しい

SPFは、送信元IPアドレスが許可リストに含まれているかどうかを検証する仕組みですが、適切なIPアドレスを特定するのが難しい場合があります。

<問題点>

- クラウドサービスを利用する場合、1つのプラットフォーム上で複数のユーザーが異なるサービスを利用するため、IPアドレスが動的に割り当てられることがある。

2. SPFのDNSルックアップ制限(10回まで)

SPFの規格では、メール受信サーバーがSPFレコードを評価する際のDNSルックアップ回数が10回までに制限されています。

<問題点>

- クラウドサービスの利用が増えた現代では、10回のDNSルックアップでは不十分なケースが多い。

- 「include」ステートメントを使用すると、追加のDNSルックアップが発生し、すぐに上限に達してしまう。

<回避策(フラット化)とその課題>

- SPFレコードをフラット化(許可されたすべてのIPアドレスを直接記述)することで、DNSルックアップの回数を減らすことが可能。

- しかし、クラウドサービスのIPアドレスは頻繁に変わるため、SPFレコードの更新を怠ると正規のメールがブロックされるリスクがある。

- そのため、過剰に広範囲なIPアドレスを許可すると、不正送信のリスクが高まる。

3. SPFはなりすましを完全に防げない

SPFは、メールの「Return-Path」アドレスを検証する仕組みですが、受信者が目にする「From」アドレスは対象外です。

<問題点>

- 攻撃者は、受信者が目にする「From」アドレスを偽装することが可能。

- 「Return-Path」と「From」アドレスが異なる場合があり、多くのメールクライアントではReturn-Pathが非表示のため、攻撃者はこの特性を悪用できる。

- フィッシング攻撃では、攻撃者が独自のドメインでSPF認証を通過させた上で、Fromアドレスに有名企業のドメインを表示させるケースがある。

4. SPFはメール転送に対応していない

SPFは、メールが転送されると認証に失敗するという制限があります。

<問題点>

- 転送されたメールは、転送サーバーのIPアドレスから送信されたとみなされるため、元の送信者のSPFレコードと一致せず、SPF認証が失敗する。

- これにより、正当なメールでもSPF認証を通過できず、ブロックされる可能性がある。

SPFの限界を補うには?

SPFはメール認証において重要ですが、単体では十分ではないため、DKIMやDMARCと併用することが必須です。

1. DKIMの導入

- DKIM(DomainKeys Identified Mail)は、メールに電子署名を付与し、改ざんされていないことを証明する技術。

- SPFでは検証できないFromアドレスの正当性を補強する。

2. DMARCの活用

- DMARC(Domain-based Message Authentication, Reporting & Conformance)は、SPFとDKIMの結果を統合的に評価し、不正なメールの処理ポリシーを決定する仕組み。

- 「SPFまたはDKIMの両方の認証に失敗した場合、メールを拒否する」といったポリシーを設定可能。

- これにより、SPF単体では防げなかったなりすまし攻撃をより強力にブロックできる。

ValimailのSPF管理ソリューション

SPFはメールの送信元を確認するための重要な仕組みですが、クラウド環境向けに作られたものではありません。

そのため、SPFだけでは完全にメールの正当性を証明することはできません。

特にDMARCの設定がない場合、SPF認証に失敗したメールを受信したサーバーがどう処理するかは、

メール受信サーバー側の判断に委ねられてしまいます。

Valimailの特許技術「Instant SPF®」 は、SPFの管理を圧倒的に簡単にし、「10回のDNSルックアップ制限」を回避しながら、

正当な送信元を確実に認証できるようにします。

Valimailを導入することで、なりすましメールのリスクを大幅に低減し、安全なメール環境を簡単に構築できます。

SPF管理の手間をなくし、より強固なメールセキュリティを実現しませんか?

DMARCでなりすましメールを防ぐ仕組みや

ValimailによるSPFの管理方法を

詳しく説明した資料をご用意しております

~ぜひダウンロードしてご活用ください~