お役立ち情報

再び猛威をふるうようになったフィッシング

被害を最小化するための鍵は何か

2018年から2022年で38倍になったフィッシング報告数

実在の企業や組織の正規サイトのように見せかけた偽サイトにメールなどで誘導し、IDやパスワードなどの情報を入力させて搾取する「フィッシング」。最近ではSMS(ショートメッセージ)で偽サイトへと誘導する「スミッシング」も増えています。フィッシングの語源は諸説ありますが、魚釣りのように被害者を釣り上げる「Fishing」と、洗練されているという意味の「Sophisticate」から作られたという説が有力であり、「Phishing」と綴ります。スミッシング(SMiShing)は「SMS」と「Phishing」を合成したものです。

フィッシングは決して新しいサイバー攻撃ではなく、最初に発見されたのは2003年だと言われています。日本でも2004年12月に最初の事案が発生し、その翌年4月には「フィッシング対策協議会」が設立されています。同協議会や警察庁からの継続的な注意喚起の効果もあり、2018年まではその被害件数も落ち着きを見せていましたが、2019年頃から再び猛威を振るうようになっています。

実際にその数字は、目を疑うほどです。2022年11月にフィッシング対策協議会 事務局が行った「2022年版 フィッシング報告状況と対策」のセッション資料※1によれば、2018年のフィッシング報告数は2万件をわずかに下回っていましたが、2019年に5万5,000件へと上昇しました。その後さらに急増し、2022年9月には75万5,000件を突破しているのです。3年前の2019年と比較すれば13.5倍、4年前の2018年と比較した場合には実に38倍という、驚くべき数字です。

なぜわずか3~4年で、フィッシングがこんなにも増えたのでしょうか。その理由の1つとして挙げるべきなのが、偽メールの文面が洗練されてきたことでしょう。特に日本における被害拡大は、これが大きな要因になっていると考えられます。

以前のフィッシングメールは、外国語から直訳した印象を受ける不自然な文章や誤字脱字が多く、ひと目見て「怪しい」と感じられるものが一般的でした。このような拙い偽メールは現在も存在しますが、ここ数年で文面の品質は一気に向上しています。その背景として考えられるのが、ディープラーニング技術の活用によって、AI自動翻訳が大幅な進化を遂げたことです。数年前のGoogle翻訳などと比較すれば、最近のDeepLなどの翻訳品質は、眼を見張るほどのクオリティになっています。

脚注

※1 https://www.meti.go.jp/shingikai/mono_info_service/credit_card_payment/pdf/004_02_00.pdf

技術だけでは不十分、「人の脆弱性」を低減することが重要

事業者におけるフィッシング対策として、警察庁は「送信ドメイン認証技術」の導入を推奨しています※2。これは差出人の送信元情報を受信側で検証し、正規のメールサーバーから送信されたものであるか否かを確認する技術です。

ただしここで注意しなければならないのは、この技術だけで偽メール(なりすましメール)を100%検出・回避することはできない、ということです。この技術が機能するには受信側の仕組みだけではなく、送信側もこの技術に対応した仕組みが求められるからです。先程の「2022年版 フィッシング報告状況と対策」でも、検知率は着実に向上しているものの、2021年12月時点で82%だと記載されています。もちろん送信ドメイン認証技術に対応する企業や組織が増えれば、その効果はさらに高まることが期待されます。しかし現実的には、技術だけに依存するのは危険だと言えます。

そこで考えるべきなのが「人にフォーカスした対策」です。つまり従業員一人ひとりのセキュリティ意識を高め、フィッシングに引っかからないようにするのです。

実はサイバー攻撃者にとって、システムの脆弱性以上に狙いやすいのが「人の脆弱性」です。セキュリティ意識や知識に乏しい従業員を標的にすることで、極めて強固なシステムの防御も、簡単に突き崩すことができます。このような考え方も、決して新しいものではありません。人をターゲットにした攻撃手法である「ソーシャルエンジニアリング」は、メインフレーム全盛期から存在しており、もはや古典的と言えるものなのです。

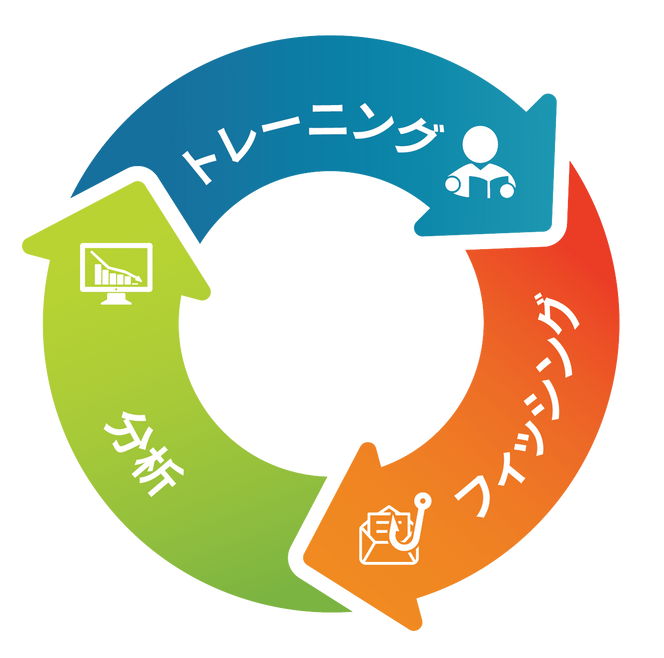

つまり「人のセキュリティ意識」こそが、防御のための「最後の砦」だということです。これを高めるには、継続的な「セキュリティ意識向上トレーニング」が必要です。そして単にトレーニングを実施するだけでなく、実際に模擬的なフィッシングなどを社内で実施し、従業員の理解レベルを検証・分析しなければなりません。その結果をさらに、次のトレーニングに活かしていくのです。

このようなサイクルを回す上で効果的なのが、「KnowBe4」の統合プラットフォームです。KnowBe4は、従業員のセキュリティ意識を向上させるための包括的なソリューションを提供しています。その主な機能は以下の通りです。

- セキュリティ意識向上トレーニング

様々なトピックについて、従業員が理解しやすい形で教育を行います。例えば、フィッシング攻撃、ランサムウェア、パスワードのセキュリティなどが含まれます。 - フィッシングテスト

実際の攻撃シナリオを再現し、従業員の反応をテストします。成功率やクリック率などを分析し、トレーニングの効果を測定します。 - レポートと分析

トレーニングとシミュレーションの結果を詳細に分析し、組織のセキュリティ意識の強さを定量的に把握することができます。

KnowBe4は「Forrester Waveレポート」において「Security Awareness and Training Solutions」の市場リーダーと評価されている企業です。そのベンチマークテストによれば、同社のプラットフォームを12か月利用することで、フィッシングに騙される人の割合を1/6以下にまで減らせると報告されています。もちろん組織が「不完全な人間の集合体」である以上、ミスや勘違いをゼロにすることは不可能です。しかしこの「人による防御」を送信ドメイン認証などの技術と組み合わせることで、より大きな効果が期待できます。

ITシステムはテクノロジーだけで完結するものではありません。それを使うのはあくまでも「人」であり、その「人」には必ず脆弱性が存在します。その「人の脆弱性」をいかにして低減させていくのか。これはセキュリティを考える上で、避けて通れない重要課題なのです。

脚注

※2 https://www.npa.go.jp/bureau/cyber/countermeasures/phishing.html