次世代アンチウイルスはどうあるべきか

侵害防止の主役となるアンチウイルスにも、変革を求められています。サイバー攻撃の手法が、以前とは大きく変わってきているからです。そこで提唱されているのが「次世代アンチウイルス(NGAV:Next Generation Anti-Virus)」です。従来のアンチウイルスは、既知のマルウェアを検出・駆除することに主眼が置かれていました。しかし次世代アンチウイルスにはそれだけではなく、より広い種類の攻撃に対応することが求められています。

従来型のアンチウイルスでは防御できないファイルレス攻撃が増大

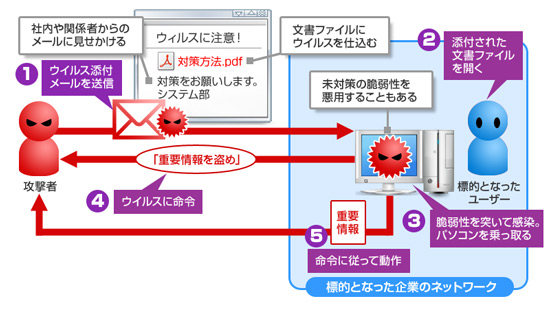

以前のサイバー攻撃は、ウイルスやワーム等のマルウェアを端末に感染させ、そこを足がかりにして、ターゲットとなるシステムに侵入する方法が一般的でした。2017年5月の「WannaCry」で注目を集めるようになったランサムウェアも、その1つだと言えます。このような手法では、感染した端末にマルウェアがファイルとして保存され、そのコードが実行されることで不正アクセス等が行われます。そのためアンチウイルスソフトウェアも、これまではファイルに着目し、シグネチャーやふるまい検知によってマルウェアを検出した上で、検出されたファイルを駆除するというアプローチで防御を行っていたのです。

しかし最近では、マルウェアを使わない「ファイルレス(非マルウェア)攻撃」が増加しています。「Verizon Data Breach Report, 2016」によれば、2016年には97%の組織がファイルレス攻撃を受けており、情報漏えい事件の53%は、ファイルレス攻撃がもたらしていると指摘されています。従来型のアンチウイルスは、このような攻撃に対して十分な防御力を発揮できません。

その一例が「PowerShell Empire」を利用した標的型攻撃です。PowerShell Empireとは無料でダウンロードできるオープンソースのセキュリティツールであり、2008年以降にリリースされた全てのWindowsに組み込まれている「PowerShell」を悪用した攻撃を再現できます。もともとは侵入テスト等の脆弱性診断を行うために2015年にリリースされたものですが、攻撃者にとってもファイルレス攻撃を行うツールとして利用されています。

PowerShell Empireには、様々な機能を備えた強力なエージェント機能が用意されており、このエージェントを攻撃対象の端末に送り込むことで攻撃を行います。装備されている機能の中には特権ユーザーへの昇格機能も含まれており、これを利用すればシステムを自由自在に操れるようになります。PowerShell EmpireエージェントはPowerShellによってメモリに読み込まれますが、ディスクには保存されません。そのためアンチウイルスソフトウェアで検出される可能性が極めて低いのです。

イベントストリームにもとづく攻撃防御とEDRの機能を兼ね備えた製品が必要

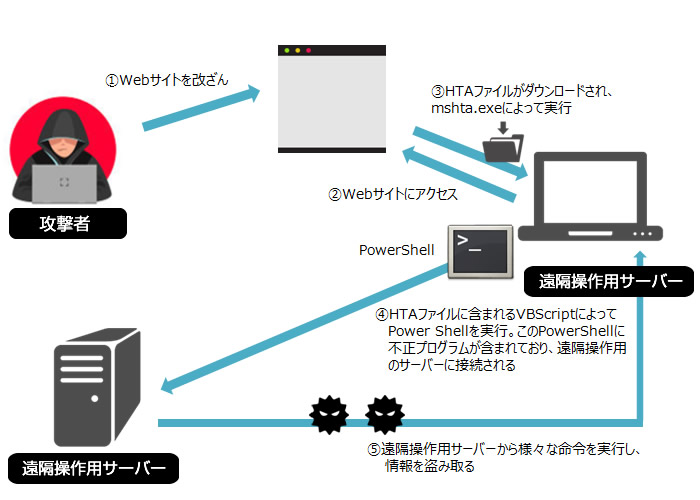

それでは実際に、どのような方法で攻撃が行われるのでしょうか。ここではWebサイトを悪用したパターンをご紹介しましょう。

ユーザーがこのWebサイトにアクセスすると、まずHTAファイルがダウンロードされ、mshta.exeによって実行されます。HTAとは「THML Applications」の略であり、ダイナミックHTMLの機能を利用したアプリケーションコードのことです。

ダウンロードされたHTAファイルには暗号化されたVBScriptが含まれており、これがPowerShellスクリプトを実行します。Windows 10にはマルウェア検出機能を持つ「Antimalware Scan Interface」が装備されていますが、昨年リリースされたPowerShell Empireのバージョン2には、これを回避する機能も用意されています。

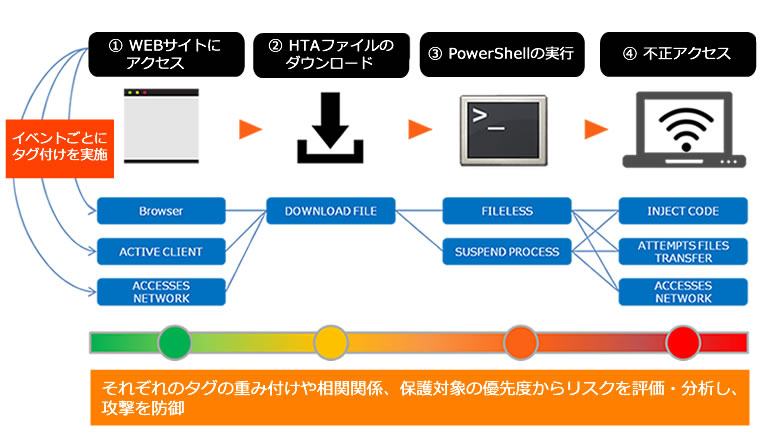

このような攻撃を防ぐには、Webサイトにアクセスする、HTAファイルをダウンロードする、PowerShellを実行する、といったオペレーションを制限する必要があります。しかしこのような制限を強くしすぎると、ユーザーの利便性を大きく損なう結果になります。次世代アンチウイルスは、ユーザーの利便性を損なうことなく、このような攻撃を防ぐことが求められます。

これを可能にするのが「ストリーミングプリベンション(Stream Prevention)」というアプローチです。個々のイベントだけではなく、一連のイベントの流れ(イベントストリーム)をリアルタイムで解析し、セキュリティ侵害の可能性を評価するのです。

例えば前述の攻撃であれば、個々のオペレーションだけでは攻撃かどうかを判断するのが困難ですが、一連のイベントの流れを見れば、攻撃の可能性が高いことがわかります。その時点でPowerShellの動きを止めてしまえば、ユーザーの利便性を損なうことなく、PowerShell Empireの攻撃を回避できるようになります。

●管理者画面に表示された侵害発生時の初期対応例。画面は「CB Defense」から引用

ここまでの説明で、次世代エンドポイントセキュリティがどうあるべきかが明確になったはずです。必要なのは、マルウェアだけではなくストリーミングプリベンションのような機能によってファイルレス攻撃を防げること、そしてEDRによって侵害を受けた後の対応を迅速化できることなのです。

この両方の機能を備えた製品もすでに登場しています。その代表格といえるのが、Carbon Black社の「CB Defense」です。同社はフォレスター社のレポートで「エンドポイント セキュリティ市場のリーダー」に位置付けられています。またこの製品は「SC Awards Europe2017」で「最優秀 標的型攻撃対策ソリューション」に選ばれています。

VMware Carbon Black Cloud Endpoint Standardとは

VMware Carbon Black Cloud Endpoint Standard(旧CB Defense、以下Endpoint Standard)は、あらゆるサイバー攻撃からコンピューターを保護する次世代アンチウイルス+EDRソリューションです。マルウェア攻撃だけでなく、メモリやPowerShellなどスクリプト言語を悪用する非マルウェア(ファイルレス)攻撃などをブロックするとともに、万一の際にも侵入状況の把握やその対応を行うことができます。

詳しくはこちら

様々な企業が「VMware Carbon Black Cloud」を活用しています

株式会社ユーシン精機様

運用負荷をかけることなく、24時間365日エンドポイントセキュリティ強化を実現

スマートニュース株式会社様

脅威を分かりやすく可視化 運用も容易な次世代アンチウイルス+EDRを選択

HRBrain様

CB Defense導入の決め手になったのは、「Mac対応」と「EDR」が次世代アンチウイルスに統合されていた点

NTTスマイルエナジー様

CB Defenseの導入で「マルウェア等の最新の脅威から守られているという安心感」を得ることができた

- カテゴリ別

- 製品別

- ソリューション別

サイバネットシステム株式会社 ITソリューション事業部

サイバネットシステム株式会社 ITソリューション事業部